Trojan bankowy SOVA stworzony na system Android ewoluuje. Twórcy dodali kilka nowych funkcji (tj ransomware), ulepszyli i zoptymalizowali kod. W najnowszej wersji oprogramowanie atakuje obecnie ponad 200 aplikacji do bankowości mobilnej, wymiany kryptowalut i portfeli cyfrowych. Kradnie z nich poufne dane użytkowników oraz pliki cookie. Zawiera refaktoryzowany kod, który pomaga jeszcze lepiej ukryć się na zaatakowanym urządzeniu.

Błyskawiczna ewolucja

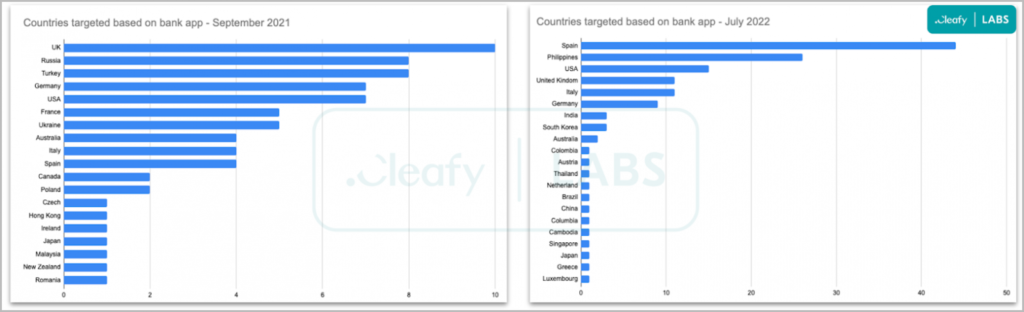

Analitycy zagrożeń z firmy Cleafy zajmującej się bezpieczeństwem mobilnym śledzili ewolucję SOVA. W przedziale czasowym od września 2021 do sierpnia 2022 r software otrzymał 5 nowych wersji.

W marcu 2022 r. SOVA otrzymała wersję oznaczoną nr 3. Otrzymała narzędzia do przechwytywanie 2FA oraz ciasteczek, a także nowe szablony banków z całego świata. Po zainfekowaniu urządzenia nakładki wyświetlają się nad prawidłowymi monitami logowania, które są używane do kradzieży poświadczeń, takich jak te dla aplikacji banków internetowych.

W lipcu 2022 r. programiści kolektywu SOVA wydali wersję 4. Ze zwiększoną liczbą docelowych aplikacji do 200 i dodała funkcje VNC (virtual network computing) wykorzystywana w oszustwach.

Złośliwe oprogramowanie przesyła listę zainstalowanych aplikacji do serwera. Żeby otrzymać w odpowiedzi kod XML zawierający listę adresów nakładek, które mają zostać załadowane, gdy ofiara otworzy docelową aplikację. Posiada dodatkowo obsługę poleceń, takich jak robienie zrzutów ekranu, automatyzacje kliknięć i przesunięć. Oraz zmienia lokalizacje plików.

W tym wydaniu nastąpiła również zmiana architektury kodu. Mechanizm kradzieży plików cookie został ukierunkowany na Gmaila, GPay i Google Password Manager. SOVA v4 posiada pewne “zabezpieczenia przed zabezpieczeniami”. Wykorzystuję uprawnienia ułatwień dostępu, aby przekierowywać użytkownika z powrotem na ekran główny, jeśli spróbuje ręcznie odinstalować aplikację. Ta wersja skupiła się na Binance i aplikacji “Trust Wallet”. Wykorzystując dedykowany moduł stworzony do wyłudzenia tajnego klucza.

Najnowsza wersja SOVA

Niedawno firma Cleafy wypróbował wczesne wydanie SOVA v5, które zawiera liczne ulepszenia kodu i dodanie nowych funkcji, takich jak moduł ransomware. Moduł wykorzystuje szyfrowanie AES do blokowania wszystkich plików w zainfekowanych urządzeniach. Zmienia ich nazwę oraz dodaje rozszerzenie “.enc”.

“Funkcja ransomware jest dość interesująca, ponieważ nadal nie jest powszechna w trojanach bankowych na Androida. Silnie wykorzystuje szansę, która pojawiła się w ostatnich latach, ponieważ urządzenia mobilne stały się dla większości ludzi centralnym magazynem danych osobistych i biznesowych. ” – Cleafy

Piąta wersja nie jest jeszcze szeroko rozpowszechniona, a jej moduł VNC brakuje we wczesnych próbkach, więc jest prawdopodobne, że jest to wersja beat. Nawet w tej formie SOVA v5 jest gotowa do masowego wdrożenia. Zaleca się czujność wszystkim użytkownikom Androida.

Autorzy szkodliwego oprogramowania wydaje się zdeterminowany i zdolny do spełnienia obietnic z września 2021 r., Trzymając się harmonogramu rozwoju i dodając zaawansowane funkcje co kilka miesięcy.

Podsumowując SOVA jest zagrożeniem o rosnącym potencjale, ponieważ tworzy nową linię mobilnego oprogramowania ransomware.