Istnieją dwa główne rodzaje oszustw internetowych, których celem jest kradzież danych i pieniędzy. Ataki typu phishing mają na celu przede wszystkim wydobycie od ofiar poufnych informacji, takich jak dane logowania do konta bankowego, czy dane karty kredytowej. Niektórzy oszuści z kolei stosują socjotechnikę, aby przekonać ofiarę do przelania pieniędzy z własnej woli.

Skąd wziął się phishing?

Termin ten powstał w 1996 r., kiedy to cyberprzestępcy zaatakowali użytkowników America Online (AOL) – największego wówczas dostawcy Internetu. Podszywając się pod pracowników firmy AOL, oszuści wysyłali wiadomości z prośbą o zweryfikowanie konta lub podanie szczegółów płatności. Taka technika phishingu ma na celu wyłudzanie danych osobowych. Po niemal 27 latach nadal jest stosowana, ponieważ wciąż przynosi rezultaty.

Również w latach 90. pojawiły się pierwsze oszustwa internetowe. Wraz z rozpoczęciem wrażania bankowości internetowej zaczęły pojawiać się pierwsze fałszywe maile mające na celu wyłudzanie pieniędzy metodą “na krewnego”.

Na początku XXI wieku oszustwa internetowe zaczęły się w dużej mierze opierać na działalności charytatywnej i darowiznach na ich rzecz. Mniej więcej w tym samym czasie phisherzy zaczęli atakować systemy płatności online i banki internetowe. Ponieważ w tamtych czasach o uwierzytelnianiu dwuskładnikowym nie słyszał nikt, atakującym wystarczyło wyłudzenie samego hasła, aby uzyskać dostęp do pieniędzy ofiar. W tym celu wysyłali e-maile w imieniu firm takich jak PayPal, przekonując użytkowników do przejścia na fałszywą stronę internetową i wprowadzenia swoich danych uwierzytelniających. Z biegiem czasu oszustwa internetowe stawały się coraz bardziej wyrafinowane i przekonujące. Cyberprzestępcy nauczyli się, jak z powodzeniem naśladować oficjalne strony internetowe marek, zatem ich działania zaczęły być coraz bardziej efektywne.

Cele phishingu

Wyłudzanie informacji

Cyberprzestępcy wykorzystujący phishing mogą atakować dane uwierzytelniające w absolutnie każdej usłudze online. Celem ataków tego typu są najczęściej klienci największych marek, ze względu na zaufanie, jakim je darzą. Aby uzyskać pożądane informacje, cyberprzestępcy próbują przekonać ofiary, że logują się na prawdziwej stronie firmy lub usługi albo że udostępniają swoje dane pracownikowi danej firmy.

W ostatnim czasie obok phishingu rośnie liczba ataków typu vishing (phishing głosowy). Oszuści wykorzystują w tym celu połączenia głosowe. Obserwujemy również sporą liczbę ataków ukierunkowanych lub spear phishing – wymierzonych w konkretną osobę lub organizację. Fałszywe wiadomości i witryny wykorzystywane w spear phishingu są znacznie bardziej spersonalizowane, niż wiadomości masowe. W efekcie bardzo trudno jest je odróżnić od prawdziwych.

Oszustwa finansowe

Większość przekrętów, z którymi może spotkać się na co dzień użytkownik Internetu, polega na oferowaniu ofierze łatwego sposobu na zarobienie pieniędzy, szansy na wygranie cennej nagrody lub zdobycia czegoś za darmo. Cyberprzestępcy w tym przypadku z reguły mają na celu kradzież środków pieniężnych, ale niejednokrotnie przy okazji wyłudzenie danych osobowych celem dalszej odsprzedaży.

Phishing: Metody dystrybucji i wektory

Większość ataków phishingowych ma swój początek w masowych wiadomościach e-mail zawierających łącza do fałszywych stron internetowych. Obecnie jednak zyskują na popularności także alternatywne wektory ataków:

- Komunikatory internetowe.

- Media społecznościowe.

- Portale zakupowe – OLX, Allegro itp.

Techniki phishingu

W celu przeprowadzania udanych cyberataków przestępcy stosują szeroki wachlarz sztuczek, zarówno technicznych, jak i psychologicznych, aby oprócz oszukania jak największej ilości użytkowników, jednocześnie zminimalizować ryzyko wykrycia.

Przyjrzyjmy się, jakie główne techniki phishingu stosowano w tym roku.

Spoofing

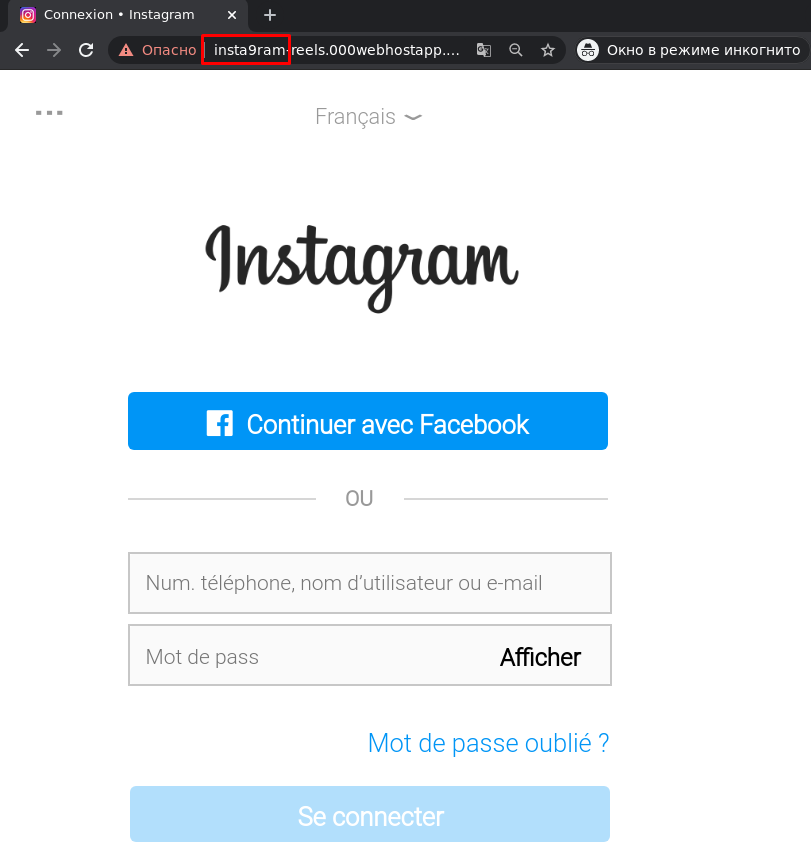

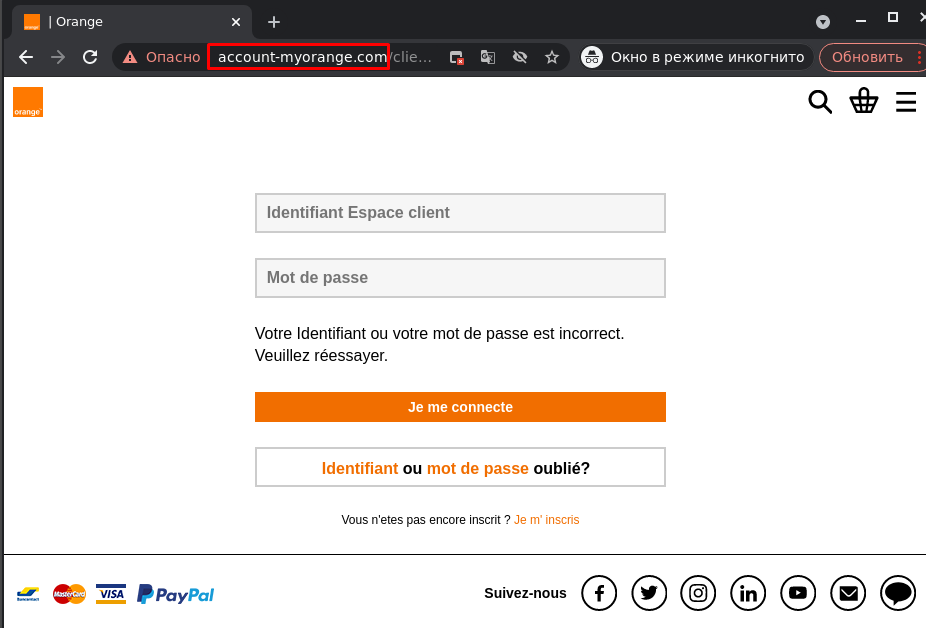

Spoofing to, najprościej mówiąc, podszywanie się. W kontekście fałszowania stron internetowych mamy do czynienia z podszywaniem się pod domenę witryny celem oszukania użytkowników. W tym celu cyberprzestępcy rejestrują domeny podobne do oryginalnych, stosując różne techniki.

- Typosquatting – polega na użyciu oryginalnej nazwy domeny z literówkami lub innymi błędami często popełnianymi przez użytkowników podczas wprowadzania adresu URL.

- Combosquatting. Technika ta polega na użyciu w adresie URL dodatkowych słów, tak, aby dla użytkowników wyglądał on znajomo. Mogą być to słowa typu “login”, “secure”, “account”, “verify” itp.

- Ataki homograficzne. Ataki takie opierają się na tworzeniu i wyświetlaniu adresów URL zawierających znaki pochodzące spoza alfabetu łacińskiego. Napastnicy rejestrują swoje domeny, wykorzystując znaki Unicode, łudząco przypominające łacińskie. Przykładowo, alfabet łaciński i cyrylica zawierają kilka liter, które, mimo że są zapisywane w ten sam sposób, są różne i kodowane w Unicode w inny sposób. Należą do nich litery takie jak: a, c, e, o, p, x, czy y.

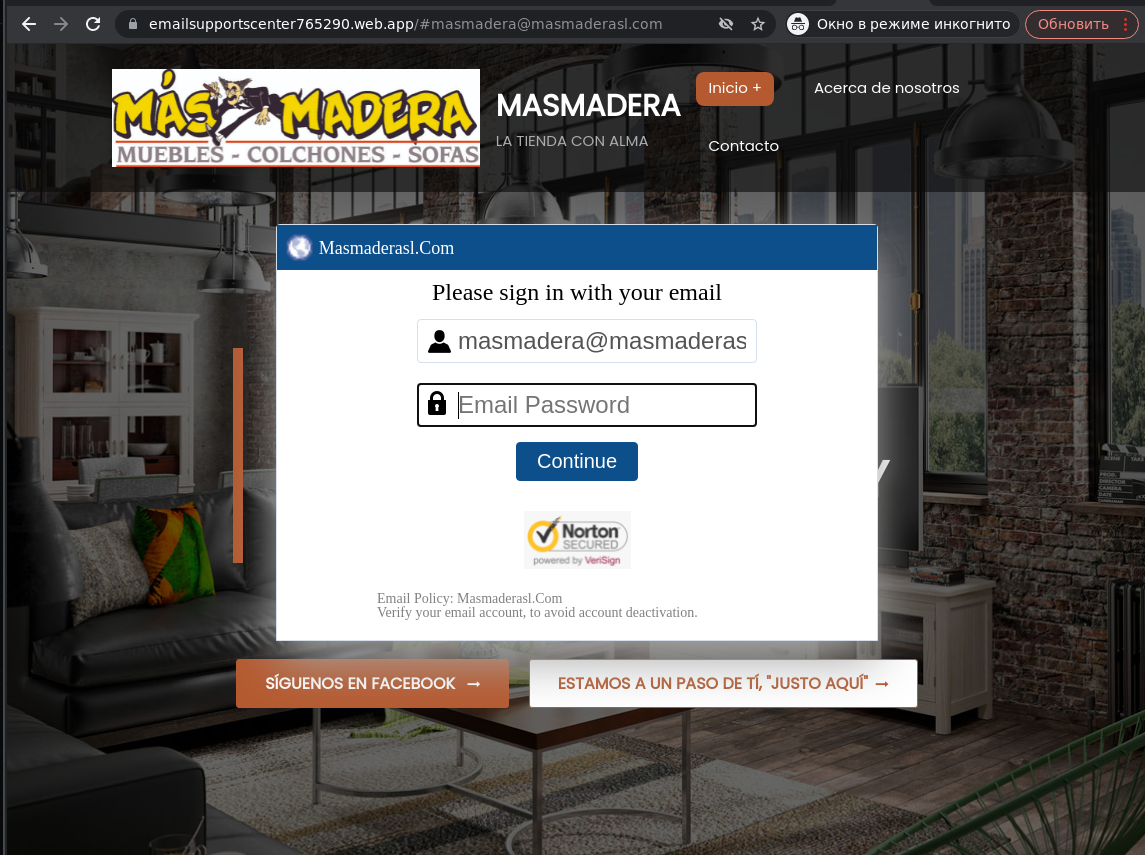

- Fałszowanie treści witryny. Najczęściej atak taki polega na stworzeniu elementu (najczęściej ramki iframe), który jest wyświetlany ponad inną funkcjonalność serwisu. Przykładem może być załadowanie legalnej witryny na podrobioną, zawierającą formularz phishingowy.

- Fałszowanie kodu HTML. Napastnicy wykorzystują częściowe kopiowanie stylu i kodu HTML celem wizualnej imitacji legalnej witryny.

Przejmowanie stron internetowych

Często bywa, że oszustom łatwiej jest włamywać się na witryny w celu hostowania złośliwych treści, niż tworzyć własne od podstaw. Minusem takiej techniki jest krótkotrwałość przekrętu. Właściciele przejętych witryn zazwyczaj szybko wykrywają i usuwają fałszywe treści, a także łatają luki w zabezpieczeniach.

Elementy inżynierii społecznej

Sztuczki cyberprzestępców często opierają się na błędach ofiar, a nie na samych lukach w zabezpieczeniach. Oszuści niejednokrotnie w tym celu stosują zastraszanie i groźby. Przykładowo, atakujący, podszywając się pod organy ścigania, mogą grozić ofiarom podjęciem kroków prawnych, czy żądać uiszczenia grzywny.

Często można spotkać się również z atakami, w których napastnicy kuszą ofiarę lukratywnymi ofertami, czy szansą na wygranie wartościowej nagrody.

Wnioski

Większość dzisiejszych użytkowników Internetu jest mniej lub bardziej świadoma obecnych zagrożeń internetowych. Najnowsze badania wskazują, że Polacy na ogół są bardzo ostrożni. 91% z nas deklaruje, że nie otwiera podejrzanych stron internetowych, czy załączników (95%). Zupełnie innym tematem jest to, czy wyniki badań pokrywają się z rzeczywistością, natomiast jedno jest pewne – atakujący muszą szukać coraz bardziej wyrafinowanych metod phishingu.

W związku z tym pojawia się coraz więcej wysokiej jakości podróbek legalnych witryn, czy ataków vishingowych. Vishing ma sporą przewagę nad phishingiem, ponieważ łatwiej jest wywierać presję na ofierze przez telefon, nie dając jej czasu na zastanowienie. Ponadto cyberprzestępcy wykorzystują wszelkie inne dostępne kanały komunikacji: pocztę elektroniczną, popularne komunikatory, portale społecznościowe, czy nawet aukcyjne.

Nieustannie mnożą się metody oszustw, takie jak spoofing, socjotechnika, hakowanie witryn oraz ukrywanie kodu i treści. Oprócz tego atakujący coraz częściej używają jednorazowo generowanych linków, aby uniemożliwić blokowanie ich przez technologie wykrywania zagrożeń internetowych. Należy pamiętać, że oszuści nadal opierają swoje złośliwe kampanie na najgorętszych tematach.

Warto być czujnym w Internecie: bez względu na to, jak bardzo chcesz wierzyć w szczęśliwy traf, jeśli coś brzmi zbyt dobrze, aby mogło być prawdziwe, prawdopodobnie tak jest.

Źródło: Securelist

Redaktorka Net Complex Blog