Rząd Stanów Zjednoczonych zamierza zwalczać cyberprzestępczość, w szczególności ataki na infrastrukturę krytyczną. W tym celu rząd USA wyznaczył nagrodę o wysokości do 10 milionów dolarów. Każdy, kto dostarczy wiarygodne informacje o potencjalnych cyberatakach na infrastrukturę krytyczną wspieraną przez obce państwa ma szansę na taką nagrodę.

Środki przyjęto dzięki wysiłkom władz mających na celu powstrzymanie cyberzagrożeń. Głównym celem jest uświadomienie znaczenia ochrony punktów końcowych jako celu ostatecznego.

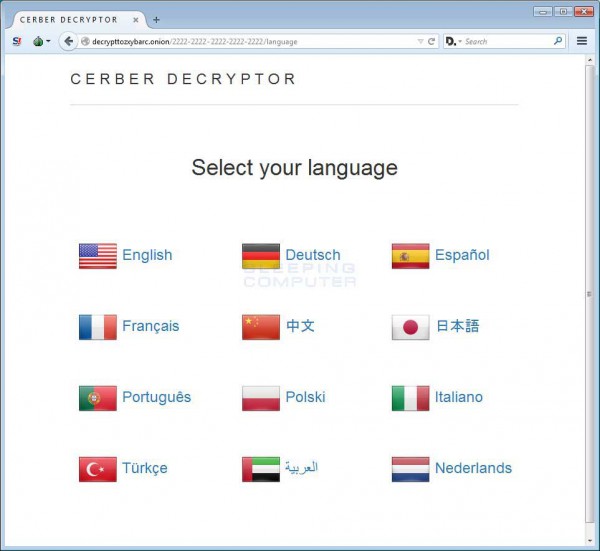

Departament oferuję wypłatę nagrody każdemu kto przekaże informacje prowadzące do zidentyfikowania osoby lub grupy działającej pod kontrolą obcego państwa, zaangażowanej w cyberataki na infrastrukturę krytyczną. Władze stworzyły w tym celu kanał komunikacyjny oparty na szyfrowanej sieci Tor, w którym można zgłaszać wspomniane informacje całkowicie anonimowo. Inicjatywa ta, oprócz anonimowości oraz szyfrowanej i bezpiecznej komunikacji, przewiduje również wypłatę nagród w kryptowalutach.

Poważny wpływ zagrożeń cybernetycznych na infrastrukturę krytyczną.

Cyberatak na infrastrukturę krytyczną ma poważniejsze konsekwencje i dotyka znacznie większej liczby użytkowników niż ataki, których ofiarami padają organizacje i osoby prywatne. Złośliwe podmioty cybernetyczne, po uzyskaniu dostępu do infrastruktury, mają dostęp do kluczowych usług danego kraju takich jak np służba zdrowia czy systemy obrony. Fakty te świadczą o tym że tego typu ataki uderzają w dużą część społeczeństwa. Statystyki pokazują że ataki tego typu mają tendencje wzrostową. W roku 2018 hiszpańskie Narodowe Centrum Wywiadowcze ostrzegało przed wzrostem liczby zagrożeń o 43,65% w porównaniu do poprzedniego roku. Ponadto, w raporcie U.S Healthcare Cybersecurity Market 2020 wydanym przez Frost Radar podkreślono, że prawie 90% amerykańskich systemów opieki zdrowotnej padło ofiarą cyberataku w ciągu ostatnich trzech lat.

Dobrym przykładem wpływu cyberataku na infrastrukturę krytyczną może być uznany za największy w historii atak na przemysł naftowy w Stanach Zjednoczonych atak na rurociąg Colonial. Działaczom z grupy Darkside udało się wprowadzić do systemów oprogramowanie ransomware, które zablokowało nawet 100 GB danych. Działanie to miało bezpośrednie konsekwencje dla społeczeństwa, gdyż firma musiała przerwać dostawy paliwa do czasu przywrócenia sprawności systemów. Zakłócono również operacje na międzynarodowym lotnisku Charlotte-Douglas w Północnej Karolinie.

W innym głośnym ataku irlandzka publiczna służba zdrowia (HSE) została zmuszona do odwołania wielu wizyt pacjentów. Usługi radiologiczne i onkologiczne zostały tymczasowo wstrzymane. Również w tym przypadku załamanie było spowodowane cyberatakiem typu ransomware. Atak uznano za największy w historii Irlandii, co potwierdziły później władze irlandzkie.

Zagrożenie cybernetyczne dla zakładu oczyszczania wody w mieście Oldsmar na Florydzie miałoby jeszcze poważniejsze konsekwencje niż przypadek opisany powyżej, gdyby nie zostało udaremnione. Zakład ten dostarcza wodę pitną do miasta i gdyby włamanie się powiodło, mogłoby to spowodować zatrucie tysięcy mieszkańców. W tym przypadku operator z firmy wykrył dziwny ruch myszki, który przypisał oprogramowaniu do zdalnego zarządzania TeamViewer. Alerty zaczęły się pojawiać, gdy ten ruch myszki próbował podnieść dawkę sody kaustycznej. Substancja używana jest do regulacji PH wody, do poziomu szkodliwego dla spożycia przez ludzi. Pracownik zakładu w Oldsmar zdołał powstrzymać atak, a firma odinstalowała TeamViewer. Oprogramowanie, które użyto do wykonania ataku.

Ochrona punktów końcowych, kluczem do ochrony infrastruktury krytycznej.

W przypadku cyberataku na zakład wodociągowy w Oldsmar, katastrofie zapobiegła kombinacja czystego przypadku i sprawności jednego z pracowników. Organizacje jednak muszą zapewnić, że infrastruktura krytyczna jest odpowiednio zabezpieczona.

Proaktywność w przypadku tego rodzaju włamań ma zasadnicze znaczenie i w tym sensie decydujące znaczenie ma przyjęcie strategii Zero-Trust. Podejście to opiera się na fundamentalnym założeniu: niczemu nie można ufać. System zawsze identyfikuje wszystkich użytkowników i urządzenia, aby dowiedzieć się, kto łączy się z siecią i co robi. Zapewnia bezpieczny dostęp (ograniczając go do określonych użytkowników, urządzeń i aplikacji). System stale monitoruje sieć i wszystkie punkty końcowe poprzez uczenie maszynowe i wykrywanie oparte na zachowaniach.

Najlepszym rozwiązaniem jest zapewnienie przez MSP ścisłej ochrony punktów końcowych za pomocą zaawansowanych rozwiązań, takich jak Watchguard EPDR, który umożliwia:

- Stale monitoruje punkty końcowe i proaktywnie wykrywa każdy nieznany proces i automatycznie go neutralizuje.

- Wykorzystaj możliwości sztucznej inteligencji (AI) w usłudze Zero-Trust Application Service. Klasyfikuje procesy jako godne zaufania lub złośliwe jeszcze przed ich uruchomieniem.

- Automatyczna klasyfikacja 99,98% procesów, podczas gdy eksperci ds. cyberbezpieczeństwa WatchGuard kategoryzują pozostały odsetek ręcznie.

To systematyczne podejście umożliwia wykrywanie wszystkich binariów przy jednoczesnym unikaniu fałszywych wyników pozytywnych i negatywnych. Przewiduje również ruchy przeciwników za pomocą rozszerzonych proaktywnych funkcji WatchGuard EPDR i Zero-Trust Application Service. Takie rozwiązanie przyspiesza wyszukiwanie, badanie i powstrzymywanie cyberprzestępców próbujących zakłócić działanie infrastruktury krytycznej.

Źródło: https://www.watchguard.com/wgrd-news/blog/wanted-reward-10-million-critical-infrastructure-hackers