Forrest to Malware badany przez Barkly’a, który ma siedmioletnie doświadczenie w analizie zagrożeń tego typu. Pomaga on wzmocnić ochronę poprzez analizę algorytmów i tworzenia reguł, które blokują niepożądane zachowanie. Jeżeli kiedykolwiek zostałeś zainfekowany przez ransomware lub malware, istnieje duże prawdopodobieństwo, że Exploit Kit był do tego ataku wykorzystany.

Czym są Exploit Kits?

Jest to narzędzie wykorzystywane przez przestępców do infekowania stacji roboczych, poprzez wykorzystywanie luk w zabezpieczeniu przeglądarek, systemów operacyjnych oraz innych programów (najczęściej takich jak Adobe Flash czy Java).

Dlaczego przestępcy z tego korzystają?

W wielu wypadkach, aby przestępca mógł wgrać złośliwe oprogramowanie na komputerze ofiary, musi uciekać się do różnego rodzaju trików, za pomocą których użytkownik pobiera i otwiera zarażone pliki. Natomiast używając Exploit Kit nie musi się tak bardzo starać. Wystarczy zwabić użytkownika do zainfekowanej strony, gdzie zagrożenie będzie działało.

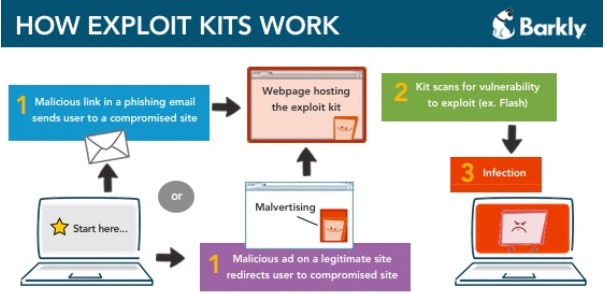

Jak działa Exploit Kit?

Użytkownik odwiedzający zainfekowaną stronę zostaje sprawdzony przez Exploit Kit, który skanuje przeglądarkę i/lub inne oprogramowania, żeby wykryć potencjalne ścieżki ataku (przykład: sprawdza czy wykorzystywana wersja przeglądarki jest aktualna i z której strony może zaatakować). Jeżeli uda się wykryć lukę w oprogramowaniu, wykorzystuje go do przetransportowania zagrożenia na nasz komputer. Taki proces jest nazywany drive by download.

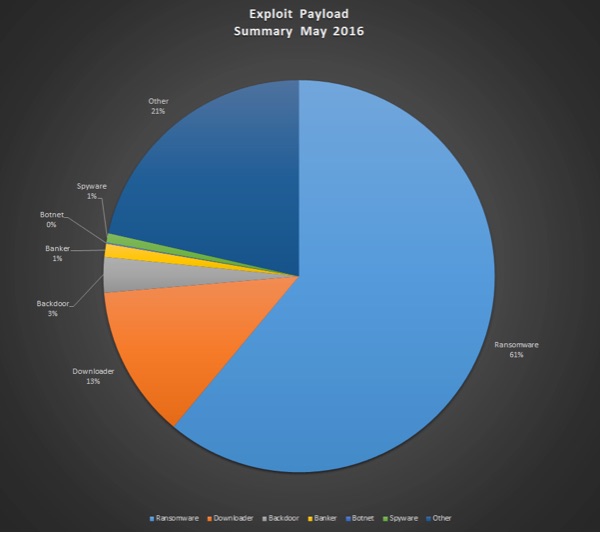

Jakie zagrożenie może przenieść exploit kit?

Potencjalnie każdy rodzaj malware taki jak downloaders, credential stealers, banking trojans. Natomiast jak pokazuje poniższy wykres w ostatnich 12 miesiącach coraz więcej przenoszonych zagrożeń to tzw. ransomware.

Budowa Exploit Kit

Składa się on z 2 podstawowych części:

- Panel administratora, który w łatwy sposób pomaga atakującemu na wygenerowanie fałszywych stron internetowych. Dodatkowo pozwala na zbieranie statystyk w czasie rzeczywistym, co pozwala na na śledzenie ilości odwiedzin strony oraz pozwala na sprawdzenie ile osób zostało już zakażonych.

- Komponent strony, który jest generowany przez panel administratora, pozwala na automatyczny atak osoby odwiedzającej zakażoną stronę w wypadku jeżeli jej przeglądarka zawiera luki w bezpieczeństwie.

Jak przestępcy uzyskują dostęp do exploit kits?

Załóżmy, że chcemy rozpocząć atak ransomware. Najpierw muszę znaleźć osobę, która działa w szarej strefie i zgodzi się na wpuszczenie mnie do środka. Mogę też od razu udać się na stronę Darknet i zakupić Exploit Kits. Koszty oscylują od $500 do $10.000 za miesiąc (większość jest oferowana w opcji wynajmu, przy niektórych możemy otrzymać darmowe wersje testowe). Transakcje są opłacone przez Bitcoin.

Zobacz w praktyce – webinarium

WatchGuard Threat Detection And Response w zderzeniu z nieznanymi zagrożeniami

Teraz otrzymując rozwiązanie, które nie różni się od legalnego oprogramowania, mamy możliwość generowania infekcji na stronie internetowej (.html; .js; .php; etc.). Każdy użytkownik który odwiedzi stronę, zostanie zaatakowany i jeżeli przeglądarka lub inny zainstalowany program ma lukę bezpieczeństwa, Exploit Kit od raz z niej skorzysta, żeby zainfekować stacje roboczą.

Różne rodzaje Exploit Kits

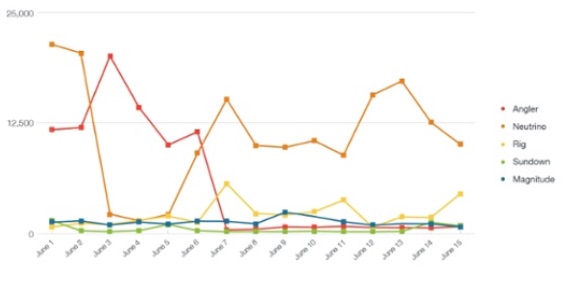

Neutrino, RIG, Sundown, Angler and Nuclear – istnieją różne rodzaje exploit kits, które są dzisiaj wykorzystywane, ale tylko dwie rzeczy wystarczą do odróżnienia ich od siebie.

- Exploity, których używa się w zestawach

- Sposoby ukrywania szkodliwych plików przed oprogramowaniem zabezpieczającym.

Ciągła ewolucja

Aby zestaw exploitów mógł się utrzymać na czarnym rynku, musi być stale aktualizowany. Nie chodzi tutaj tylko o ciągłą wymianę exploitów, ale również ulepszanie samego kodu produktu przez programistę, tak żeby był on jeden krok przed programami zabezpieczającymi. Programista musi stale pracować nad algorytmem tak, żeby pozostać niewykrytym. Jest to niekończąca się gra w kotka i myszkę, która potwierdza fakt, że tradycyjne podejście do bezpieczeństwa oparte na sygnaturach baz wirusów (takie jak programy antywirusowe) jest reaktywne – od startu czyli wykrycia zagrożenia i jego zablokowania, istnieje już jego ewolucja która jest niewykrywalna.

Jak zatrzymać Exploit Kits?

Tradycyjne rozwiązania zabezpieczające są krótkotrwałe i krótkoterminowe. Są one mocno ograniczone przy wykrywaniu exploitów (ograniczają się do tych, które już znają, nie wykrywają nieznanych dotąd exploitów). Produkt AV może zostać ustawiony do blokowania i oznaczania zagrożenia typu exploit kit. Wyszukuje wtedy próbkę aktywnego zestawu exploitów w naszym środowisku. Następnie tworzy unikalny podpis tak, żeby można było dodać zagrożenie do czarnej listy. Jednak jeżeli zestaw exploitów zostanie tylko nieznacznie zmodyfikowany, wtedy produkt antywirusowy nie wykryje go jako zagrożenie.

Co możemy zrobić, żeby podnieść wydajność ochrony?

- Bieżąca aktualizacja oprogramowania i systemu, która łata luki w zabezpieczeniach.

- Zgłaszanie ludzi, którzy są zaangażowani w proces tworzenia i rozsyłanie zagrożeń .

- Wszystkie przypadki ataku dodawać do czarnej listy, żeby zabezpieczyć się na przyszłość.

Trzy rzeczy, które możesz zrobić dla poprawy ochrony

Najlepszym sposobem na poprawę bezpieczeństwa jest skupienie się na rzeczach, które możemy kontrolować. Zacznijmy od pierwszej opcji z poniższej listy:

1. Patch Management – jest rozwiązaniem, które wykrywa niezaktualizowane oprogramowanie działające na stacji roboczej i może sam przeprowadzić aktualizację. Jest to jeden z lepszych sposobów zmniejszających ryzyko infekcji. Produkt jest stosunkowo łatwy w obsłudze, ale dużo zależy od od wielkości organizacji oraz infrastruktury sieci.

Na początku dobrze jest zweryfikować czy mamy zainstalowane poprawki dla the top 10 exploited vulnerabilities które zostały opisane w Verizon DBIR: CVE-2001-0876, CVE-2011-0877, CVE-2002-0953, CVE-2001-0680, CVE-2012-1054, CVE-2015-0204, CVE-2015-1637, CVE-2003-0818, CVE-2002-0126, CVE-1999-1058.

Sześć z powyższych aktualizacji pojawiło się 10 lat temu. Jednak w 2015 roku, biorąc pod uwagę odsetek wszystkich udanych ataków, aż 85% wykorzystywało braki tych właśnie aktualizacji. Najlepiej jak najszybciej załatać właśnie te luki i ustawić aktualizację automatyczną.

2. Edukacja użytkowników – bardzo często zagrożenia znajdują się również na stronach legalnych i zabezpieczonych. Dlatego bardzo ciężko jest wymagać od użytkownika żeby potrafił rozpoznać zagrożenie. Bardzo często zanim osoba zaatakowana zorientuje się że jest coś nie tak, jej system jest już zainfekowany. Jedyne co możemy zrobić to nauka rozpoznawania podejrzanych e-maili oraz sprawdzania linków przed ich kliknięciem.

3. Dodaj kolejną warstwę zabezpieczeń punktów końcowych – zamiast polegać jedynie na produktach antywirusowych, które starają się jedynie dogonić zagrożenie. Po każdej aktualizacji znowu jest o krok do przodu, należy pomyśleć nad rozwiązaniem, które wykorzystuje proces behawioralny do ochrony.

Przetłumaczył i zebrał: Kamil Chrapek

Redaktorka Net Complex Blog