Telegram jest coraz częściej używany jako system „zarządzania i kontroli” złośliwego oprogramowania przez hakerów. To właśnie on pomaga zdobywać im poufne informacje z atakowanych systemów.

Konferencja

Naukowcy z Check Point, zajmujący się bezpieczeństwem cybernetycznym poinformowali w ostatnią niedzielę. “Nawet jeśli Telegram nie jest zainstalowany ani nie jest używany, system umożliwia hakerom wysyłanie złośliwych poleceń i operacji zdalnie za pośrednictwem komunikatora internetowego”. Konferencja odbyła się wkrótce po zidentyfikowaniu ponad 130 nowych ataków! Wykorzystują one nowy multi- funkcjonalny trojan zdalnego dostępu (RAT) o nazwie „ToxicEye”.

Używanie Telegrama do ułatwiania złośliwych działań nie jest niczym nowym. We wrześniu 2019 r. Odkryto, że złodziej o nazwie Masad Stealer plądrował informacje i dane z portfela kryptowalut z zainfekowanych komputerów. Korzystał z Telegrama jako kanału eksfiltracji. Kolejno w zeszłym roku Grupa Magecart zastosowały tę samą taktykę, aby wysyłać skradzione szczegóły płatności z przejętych witryn wprost do atakujących.

Strategia

Strategia opłaca się w kilku płaszczyznach. Po pierwsze, Telegram nie tylko nie jest blokowany przez korporacyjne silniki antywirusowe. Aplikacja pozwala także na przesyłanie wiadomości atakującym z zachowaniem anonimowości. Biorąc pod uwagę, że proces rejestracji wymaga jedynie numeru telefonu komórkowego, co daje im dostęp do zainfekowanych urządzeń z praktycznie z dowolnego miejsca na świecie.

Nie inaczej jest w najnowszych atakach, które dostrzegł Check Point. Rozprzestrzeniany za pośrednictwem wiadomości phishingowych złośliwy plik wykonywalnym systemu Windows, ToxicEye wykorzystuje Telegram do komunikacji z serwerem dowodzenia (C2). Konkretniej do przesyłania do niego danych. Szkodnik posiada również szereg exploitów, które pozwalają mu kraść dane. Dokładniej – przesyłać i usuwać pliki, kończyć procesy, wdrażać keyloggera. Następnie przechwytywać informacje audiowizualne poprzez kamerę, a nawet szyfrować pliki w celu uzyskania okupu.

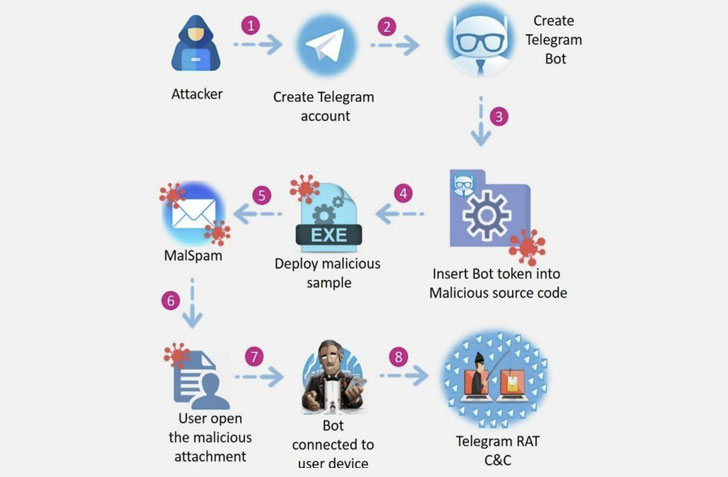

Uściślając, łańcuch ataków rozpoczyna się od utworzenia przez atakującego bota Telegrama. Następnie osadzany w pliku konfiguracyjnym RAT przed skompilowaniem go do pliku wykonywalnego (np. „Program sprawdzający paypal przez saint.exe”). Ten plik .EXE następnie wstrzykuje się do zwodniczego dokumentu Worda („solution.doc”), który po otwarciu pobiera i uruchamia program Telegram RAT (“C:\Users\ToxicEye\rat.exe”).

„Odkryliśmy rosnący trend, w którym autorzy szkodliwego oprogramowania używają platformy Telegram jako gotowego systemu dowodzenia i kontroli do dystrybucji złośliwego oprogramowania wprost do celu ataku”. To słowa Idana Sharabiego, kierownika grupy badawczo-rozwojowej Check Point. „Uważamy, że atakujący wykorzystują fakt, że Telegram jest w zasięgu wszystkich i w praktycznie każdej organizacji. Dzięki czemu wykorzystanie tego systemu do przeprowadzania cyberataków, staje się coraz atrakcyjniejsze dla hakerów dzięki łatwemu obejściu zabezpieczeń”.

źródło: thehackernews.com