Krytyczna luka StrandHogg 2.0 znaleziona na urządzeniach z systemem Android może być potencjalnie wykorzystana przez hakerów. Co gorsza, bez dostępu do roota lub zgody użytkownika. W ten sposób można przejąć kontrolę nad niemal każdą aplikacją mobilną i wykorzystać ją do kradzieży danych logowania i szpiegowania użytkowników.

Zagrożeni są użytkownicy starszych wersji Androida

Google przygotował już łatkę bezpieczeństwa dla systemu Android w wersji 8, 8.1 i 9. Ostrzegł też o aktualizacji w kwietniu i udostępnił ją na początku tego miesiąca w ramach majowego Biuletynu Bezpieczeństwa. Android 10 nie ma wpływu na lukę w zabezpieczeniach. Podatność nie dotyczy na szczęście urządzeń z Androidem 10.

Mimo to, eksperci ds. Bezpieczeństwa urządzeń mobilnych zwracają uwagę, że wersje Androida sprzed 8 nadal są zagrożone. Zauważają też, że dostępność łatek może zależeć od konkretnego urządzenia, które użytkownik posiada i od tego czy producent wprowadził poprawkę. Ponadto, twierdzi się, że ostatnie odkrycie nałoży dodatkową odpowiedzialność na Google. Koncern powinien zapewnić, że jego oficjalny sklep z aplikacjami może wykryć i zatrzymać złośliwe aplikacje.

Badacze z firmy Promon, ochrzcili nową podatność jako StrandHogg 2.0. Nawiązują tym samym do innego, odkrytego wcześniej zagrożenia o podobnej lokalizacji i sposobie działania. Tym razem luka jest o wiele bardziej niebezpieczna i trudniejsza do wykrycia.

Webinarium: zobacz w praktyce

Bezpieczna i wydajna praca zdalna na urządzeniach mobilnych – Proget MDM

StrandHogg 2.0 daje hakerom bogate możliwości

Atakujący, wykorzystując StrandHogg 2.0, mogą uzyskać dostęp do wiadomości SMS i zdjęć, przejąć dane logowania, a nawet śledzić ruchy GPS. Najbardziej niepokojąca wydaje się jednak możliwość nagrywania rozmów telefonicznych i dostępu do aparatu. Cyberprzestępcy mogą też przejrzeć naszą listę kontaktów.

Wydaje się, że jak zwykle narażeni są użytkownicy nieaktualnego lub po prostu starszego oprogramowania. Niestety liczba smartfonów i tabletów działających pod kontrolą Androida 10 wynosi jedynie 10% wszystkich urządzeń.

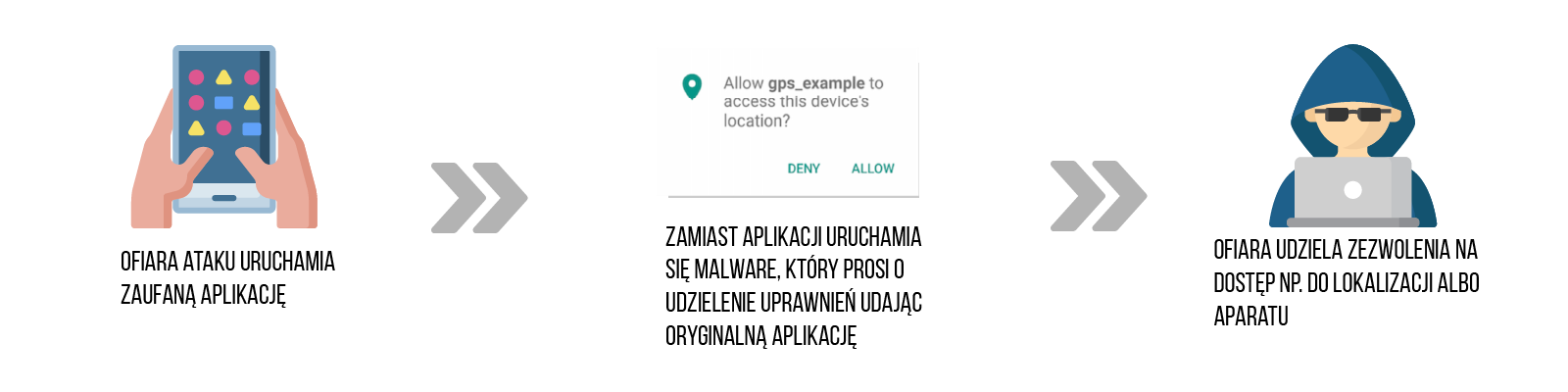

Jak dotąd nie wiadomo o żadnych atakach z wykorzystaniem nowego exploita. Jednak czarny scenariusz zakłada, że hakerzy mogą doprowadzić do sytuacji, w której zamiast aplikacji wyświetlona będzie złośliwa nakładka. Imitując interfejs znany użytkownikowi interfejs, z łatwością można będzie przejąć wrażliwe informacje. Nakładka będzie mogła również prosić o dodatkowe uprawnienia. Dzięki temu atakujący może wyrządzić jeszcze więcej szkód.

Według raportu badawczego firmy Promon luka StrandHogg 2.0 znajduje się w systemie zarządzania zadaniami Androida. Oznacza to możliwość uruchomienia niebezpiecznego procesu zamiast zainicjowanego przez użytkownika zadania.

Aby zmniejszyć podatność na zagrożenia, Promon zaleca użytkownikom jak najszybszą aktualizację firmware’u.

Poprawka może nie być dostępna dla wszystkich użytkowników

Poprawka błędu jest częścią podstawowego systemu operacyjnego Android, a więc użytkownicy Androida są po raz kolejny na łasce producentów telefonów. Także dostawcy usług często działają opieszale w kwestii niezbędnych aktualizacji – podsumował Tod Beardsley, dyrektor ds. badań w Rapid7. “Wszyscy, którzy szczególnie martwią się tym błędem, powinni uważnie obserwować, kiedy poprawka będzie dostępna dla dystrybucji, z której korzystają.”

“Użytkownicy Androida powinni zaktualizować swoje urządzenie do najnowszej wersji Androida. Niestety, w zależności od producenta urządzenia i dostawcy usługi, może to być niemożliwe” – dodał Sam Bakken, starszy menedżer ds. marketingu w OneSpan.

Promon zaleca, aby twórcy aplikacji wdrażali własne mechanizmy obronne, które są w stanie monitorować uruchamianie zadań i blokować te, które są szkodliwe. Bakken zgadza się z podejściem do bezpieczeństwa aplikacji internetowych. Zauważa też, że najnowsza luka jest przypomnieniem dla twórców aplikacji.

Wykryta poprzednio luka StrandHogg 1.0 również wynikała z błędu w zarządzaniu zadaniami. Znalezioną ją jednak w ustawieniach androidowego taskAffinity. Dla potencjalnych hakerów jest to sporym utrudnieniem. Jest tak, ponieważ kod musi zostać ręcznie skompilowany do pliku AndroidManifest.xml.

Część specjalistów uważa, że skorzystanie ze StrandHogg może być w praktyce bardzo skomplikowane. Zabezpieczenia zaimplementowane przez Google Play zdecydowanie zmniejszają prawdopodobieństwo ataku. Jednak niepokojące wieści niosą za sobą ważną przestrogę. Bez względu na to czy atak StrandHog 2.0 się powiedzie, uważajmy na aplikacje, które decydujemy się zainstalować na swoim urządzeniu.

Źródło: SC Magazine, Promon

Redaktorka Net Complex Blog