Wiele wskazuje, że szykuje się powtórka z rozrywki. Ransomware BadRabbit sieje spustoszenie za naszą wschodnią granicą. Miejmy jednak na uwadze, że złośliwe oprogramowania nie znają granic.

Ekspansja na kolejne kraje

14 października Ukraińska służba bezpieczeństwa ostrzegła o nowym ataku cybernetycznym na dużą skalę, przypominającego w kilku kwestiach notPetya, który może mieć miejsce między 13 a 17 października. Atak odbył się jednak kilka dni później niż się spodziewano, 24 października spodziewano się ataku ransomware w Europie.

Ukraina stała się głównym celem tego złośliwego oprogramowania, w szczególności narażone na przestoje są takie miejsca jak linie kolejowe, lotniska i agencje prasowe. Jak na razie inne dotknięte kraje to Turcja, Rosja i Bułgaria.

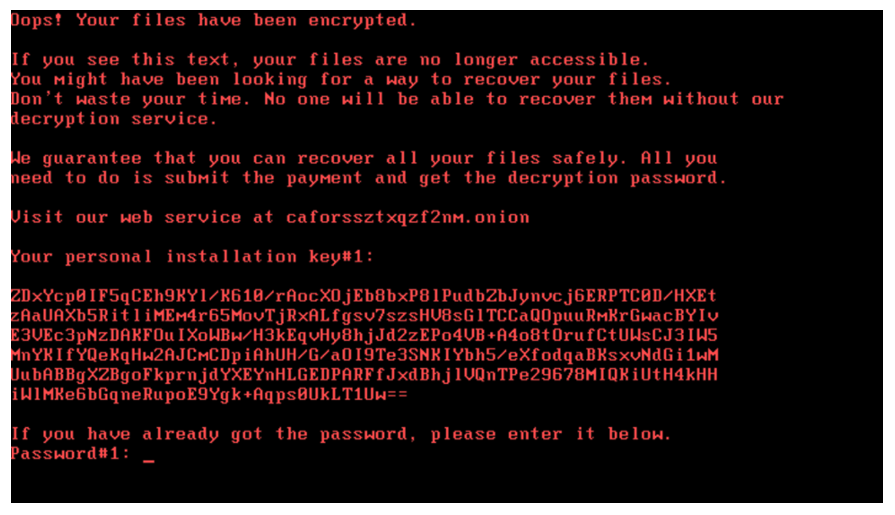

Wczesne doniesienia wskazują, że ransomware rozprzestrzenia się za pośrednictwem fałszywego instalatora oprogramowania Flash, który przybywa jako pop-up z leganego Rosyjskiego serwisu informacyjnego. Po uruchomieniu pop-up prowadzi do fałszywej strony, która z kolei pobiera plik. Wirus używa kawałka znanego oprogramowania open source o nazwie DiskCryptor, w celu szyfrowania dysków ofiary. Jak na razie nie jest wybredny – szyfruje archiwa 7z oraz pliki docx, a także kod źródłowy Javy. BadRabbit usuwa kronikę systemu plików i logi systemowe, aby utrudnić rozpoznanie ataku i oczywiście przywrócenie plików.

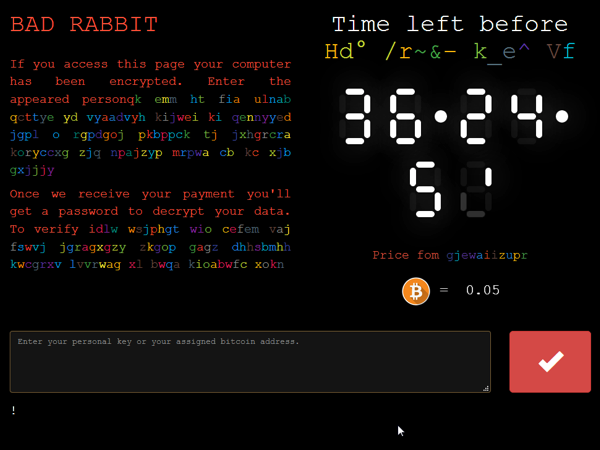

W następnym kroku zachodzi modyfikacja rekordu rozruchowego dysku i restart komputera. Na skutek tej zmiany nie zobaczymy jednak naszego pulpitu, ale zegar odliczający czas (im dłużej czekasz, tym więcej płacisz) i propozycję wykupienia usługi deszyfracji…

0,05 bitcoina za odzyskanie Twoich danych

Ekran jest niemal identyczny jak zniesławione Petya i NotPetya. Jest to jednak jak na razie jedyne podobieństwo, jakie do tej pory obserwujemy między tymi dwoma malwarami, w pozostałych aspektach BadRabbit jest zupełnie nowym i unikalnym ransomware’m. Po pomyślnym zainfekowaniu, tworzy unikalny dla każdego użytkownika klucz, prezentowany na utworzonym pliku READ ME.txt razem z witryną płatności. Atakujący żąda okupu o wartości 0,05 bitcoina, czyli równowartości ok. 280 dolarów.

źródło: checkpoint.com

Aktualizacja

Grupa IB ogłosiła na Twitterze, że Rosyjska agencja prasowa Interfax z powodu cyberataku przestaje działać. Interfax potwierdza dodając, że przenosi działania na swój fanpage, publikując newsy oraz aktualizacje. Ukraińskie cele to przede wszystkim Kijowskie Metro, lotnisko w Odessie oraz Ministerstwo Infrastruktury i Finansów.

„Istnieją doniesienia, że mechanizm wymaga używania narzędzia Mimikatz do kradzieży haseł, aby rozprzestrzeniać się w sposób podobny do robaka, jednak jak dotąd, szkoda nie wydaje się tak szeroka jak w przypadku WannaCry czy NotPetya”, mówi Chris Doman, analityk ds. Bezpieczeństwa AlienVault.

Redaktorka Net Complex Blog