Czy menedżery haseł są bezpieczne?

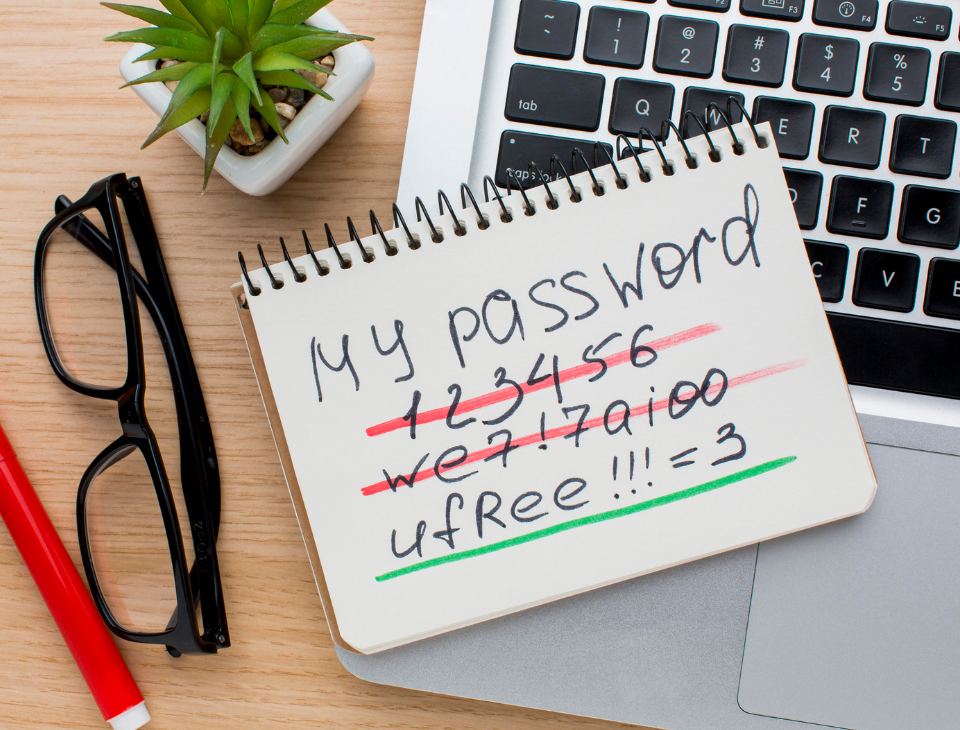

Czas czytania: 3 minNa temat bezpieczeństwa haseł napisano już chyba wszystko. Tymczasem pierwsza zasada brzmi „jedno hasło = jedna witryna”! Jednak czy jesteśmy w stanie zapamiętać taką liczbę loginów i haseł? Z pomocą w tym przypadku przychodzi specjalne oprogramowanie przechowujące dane logowania za nas. Pozostaje tylko pytanie, czy menedżery haseł są bezpieczne? Jak działa menedżer haseł? Posiadanie takich samych lub zbliżonych danych logowania do każdego systemu jest z całą pewnością wygodne, jednak jednocześnie ogromnie niebezpieczne. W takim […]