Firmy na całym świecie wdrażają możliwość pracy zdalnej lub wariant korzystania z urządzeń mobilnych w celach służbowych. Wszystko po to, aby zwiększyć produktywność przedsiębiorstwa. Przez to niestety rośnie częstotliwość i poziom wyrafinowania ataków na urządzenia mobilne. Prawie 2/3 specjalistów od zabezpieczeń wątpi, że ich organizacje są w stanie zapobiec naruszeniu urządzeń pracowników.

W tym artykule powołujemy się na raport od Check Point, który jako pierwszy przyjrzał się wpływowi ataków mobilnych w środowiskach korporacyjnych, oceniając rzeczywiste zagrożenia – w przypadku telefonów należących do firmy oraz tych prywatnych, wykorzystywanych w celach służbowych. Wyniki mówią jednoznacznie – zasoby mobilne w przedsiębiorstwach są nieustannie atakowane, wpływając na wszystkie obszary i branże, zarówno na systemach Android jak i iOS. Zagrożenia użytkowników urządzeń mobilnych są niezliczone i potężne, ostatecznie mogą narazić na szwank każde urządzenie, uzyskując dostęp do poufnych danych w dowolnym momencie.

We wcześniej wspomnianym raporcie ujawniono główne tendencje w zakresie mobilnego oprogramowania i innych wektorów ataków, oraz wskazano branże będące najczęstszymi celami.

Metodologia badań

Check Point zgromadził dane podczas wdrożenia rozwiązania SandBlast Mobile w 850 organizacjach, które zabezpieczyły co najmniej 500 urządzeń w czasie od 1 lipca 2016 roku do 1 lipca 2017 roku.

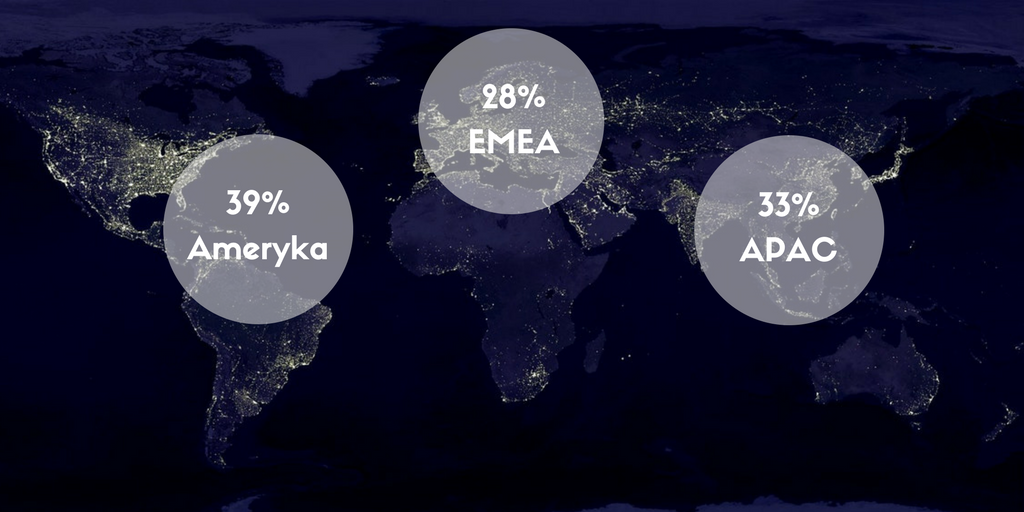

Wyniki tego badania pogrupowane zostały regionami w taki sposób, aby objąć EMEA – Europa, Bliski Wschód i Afryka, APAC – Azja i Pacyfiki oraz obie Ameryki.

Każde przedsiębiorstwo doświadcza ataku – często nie wiedząc o tym

Każda badana organizacja doświadczyła co najmniej jednego ataku złośliwego oprogramowania wycelowanego w urządzenia mobilne. Aż 89% z nich doświadczyło przynajmniej jednego ataku man in the middle – ataku kryptologicznego opierającego się na podsłuchu i modyfikacji wiadomości przesyłanych między dwoma stronami korespondencji bez ich wiedzy.

Pomimo wdrożenia rozwiązań do zarządzania urządzeniami mobilnymi przedsiębiorstwa, aż 75% organizacji odnotowało uszkodzenie urządzeń z oprogramowaniami iOS oraz Android, podłączonych do firmowej sieci. Średnia liczba urządzeń zrootowanych wynosi 35 na firmę. Wyniki są niepokojące – proces rootowania urządzenia powoduje usunięcie wszystkich wbudowanych zabezpieczeń zapewnianych przez systemy operacyjne.

Które branże chronią swoje urządzenia najlepiej?

Firmy technologiczne stanowią największy odsetek (32%) chronionych urządzeń, następnie usługi finansowe (21%). Dalej plasują się firmy produkcyjne (15%), firmy telekomunikacyjne (12%), detaliści (7%) oraz agencje rządowe (5%).

Malware ukierunkowany na mobile najmocniej uderza w organizacje rządowe oraz sektor finansowy

Z badań przeprowadzonych przez Check Point wynika, że rząd oraz sektor usług finansowych najmocniej doświadcza ataków wycelowanych w urządzenia mobilne. Oba obszary oferują atakującym cenne pamięci podręczne, takie jak repozytoria informacji finansowych i osobistych.

Pracownicy rządu najczęściej dotknięci zostawali przez dialer. To złośliwa wersja oprogramowania, którego nadrzędnym celem jest generowanie bardzo drogich połączeń lub wiadomości tekstowych do usług premium. Oprogramowania tego typu działają bez naszej wiedzy, czasami można nawet spotkać je w sklepach z aplikacjami.

Firmy z różnych branż mogą liczyć na różnorodne ataki. Podczas gdy niektóre złośliwe programy reprezentują ataki ukierunkowane na konkretną organizację, inne próbują zainfekować jak najwięcej urządzeń, narażając na szwank bezpieczeństwo całej sieci.

Tam, gdzie mobilny malware ma największy wpływ…

Badania pokazują, że najbardziej dotkniętym regionem w próbie badawczej są obie Ameryki. Azja i Pacyfiki zajmują pod tym względem drugie miejsce, pomimo mniejszej reprezentacji w próbie. Można to wytłumaczyć kilkoma masowymi kampaniami szkodliwego oprogramowania, które w ubiegłym roku objęły Azję Południowo-Wschodnią – HummingBad oraz CopyCat.

Najważniejsze jest jednak to, że firmy we wszystkich regionach są silnie dotknięte mobilnym malware. To zdecydowanie nie pozwala na ignorowanie tego niepokojącego trendu.

Możemy oczekiwać, że ataki mobilne będą się zwiększać proporcjonalnie i ich wyrafinowanie wzrośnie w najbliższych latach. Dla sprawców świat urządzeń mobilnych ma wielki potencjał. Zdecydowanie łatwiej je zhakować i posiadają jeszcze bardziej wrażliwe informacje niż komputery osobiste.

Oczekuje się, że sektor usług finansowych oraz sektor rządowy nadal będą głównym celem cyberprzestępców, ponieważ oba chronią najcenniejsze aktywa. Tak na prawdę, z biegiem czasu każdy region odczuje zwiększoną liczbę złośliwych oprogramowań. Dopóki rynek telefonii komórkowej składa się tylko z dwóch dominujących graczy – iOS i Android – celem ataków nadal będzie przeniknięcie przez obronę tych systemów.

Na co zwrócić uwagę?

Przede wszystkim na to, że kompleksowe bezpieczeństwo mobilne powinno składać się ze spójnych elementów – współpracujących ze sobą, identyfikujących szeroką gamę zagrożeń i chroniących dane przy jednoczesnym rozwiązywaniu problemów związanych z prywatnością pracowników. Tylko te rozwiązania, które analizują zachowania są w stanie zapewnić skuteczną ochronę urządzeń mobilnych i gwarantować najwyższej jakości bezpieczeństwo.

Cyberataki na urządzenia mobilne zmierzają w trzech kierunkach. Pierwszy z nich to socjotechnika – polega na wykorzystaniu słabej świadomości użytkowników. Kolejny to wykorzystanie luk i pewnych podatności w oprogramowaniu – zarówno tym systemowy jak i w aplikacjach, które instalujemy mniej lub bardziej świadomie na swoich urządzeniach mobilnych. Ostatni z nich to oczywiście malware.

Ciągły wzrost wykorzystania urządzeń mobilnych, nieodzownie wiąże się z coraz nowszymi zagrożeniami. Korzystanie z nich do tak wielu różnych zadań sprawia, że stają się doskonałym celem cyberataków. Gdy napastnicy uzyskają dostęp do urządzenia mobilnego, mają również wgląd do bezprecedensowej ilości osobistych i służbowych informacji.

Miejmy na uwadze to, że trend wciąż się rozwija i musimy poważnie myśleć (i przede wszystkim działać!) o zabezpieczeniu urządzeń mobilnych.

Redaktorka Net Complex Blog