EMOTET, to jeden z najbardziej aktywnych i niebezpiecznych botnetów. Botnet został usunięty przez międzynarodowe władze w ramach operacji koordynowanej przez Europol i Eurojust. Pomimo, że jego usunięcie zakończyło się sukcesem, – jak można się domyślić – w świecie cyberbezpieczeństwa nic nie ginie. Złośliwe oprogramowanie może w każdej chwili, niespodziewanie zaatakować ponownie, w sprytny i podstępny sposób. W jaki? Sprawdźmy, czy mamy się czego obawiać.

Co to jest EMOTET?

Emotet jest modularnym koniem trojańskim, zaobserwowanym po raz pierwszy w czerwcu 2014 roku, przez analityków firmy Trend Micro. Ten rodzaj złośliwego oprogramowania jest ściśle powiązany z innymi rodzajami botnetów, takimi jak Geodo, Bugat czy Dridex. Uznawane są one za warianty należące do jednej rodziny.

Początkowo EMOTET wykorzystywany był do wykradania pieniędzy z kont zainfekowanych ofiar. Jego początkowa wersja była wymierzona w klientów niemieckich i austriackich banków. Przejmowanie kont odbywało się za pomocą techniki Man-in-the-Browser. Atak ten polega na przejęciu kontroli nad przeglądarką i przechwytywaniu komunikacji sieciowej przez podsłuchiwanie wywołań odpowiednich funkcji systemowych.

Podobnie jak wiele innych wariantów złośliwego oprogramowania,

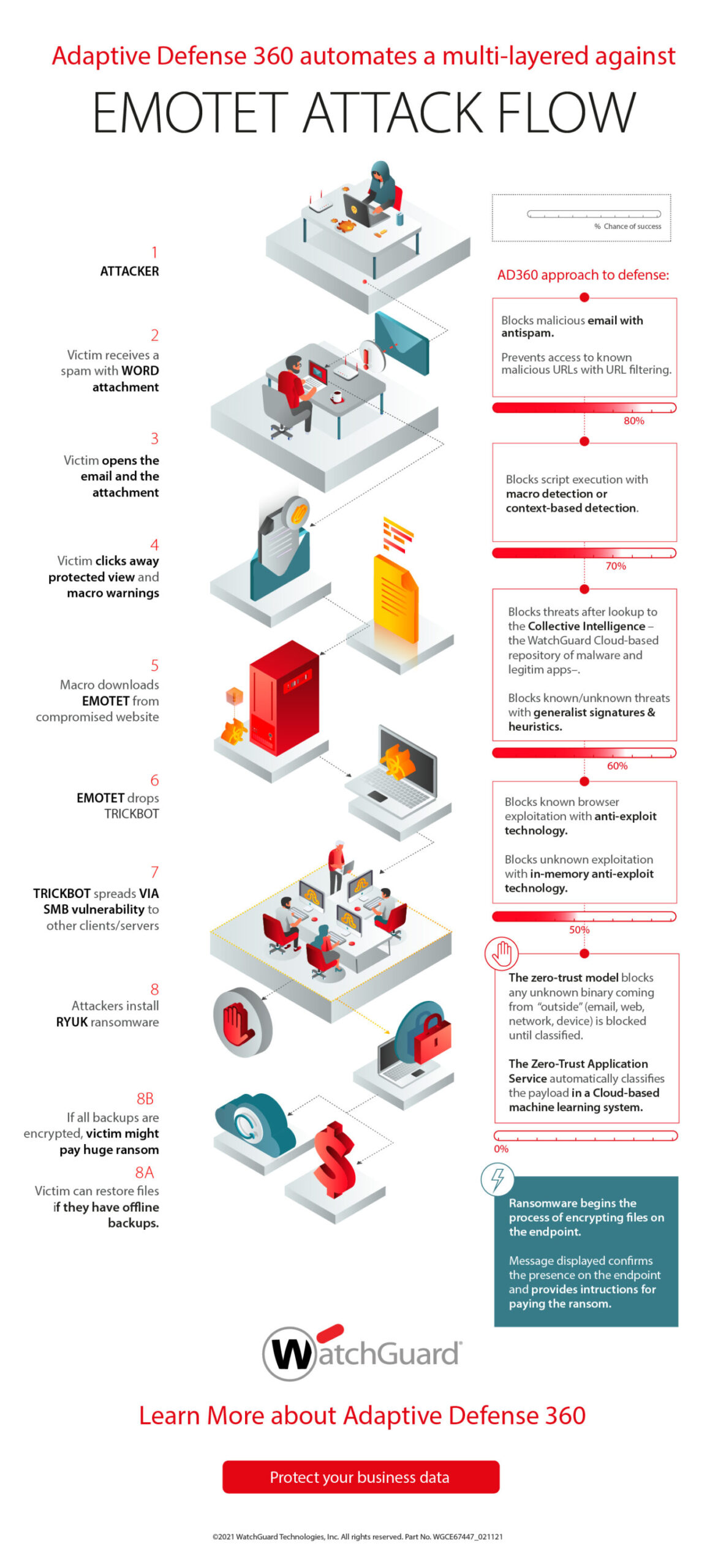

EMOTET uzyskiwał dostęp do zdalnych serwerów, używając do tego poczty elektronicznej – jako wektora ataku. Botnet atakującego wysyłał do ofiar spam / wiadomości phishingowe, najczęściej z załącznikiem Worda lub hiperłączem. W przypadku załącznika dokument często przypominał fakturę lub informuje o COVID-19. Jeśli odbiorca otworzył dokument, uruchamiała się cicha instalacja trojana / klienta EMOTET na komputerze ofiary.

Atakujący mogą następnie wykorzystać trojana EMOTET do zainstalowania dodatkowego złośliwego oprogramowania,

takiego jak TrickBot i Qbot, umożliwiając szybkie rozprzestrzenianie się wirusa na inne komputery i serwery. Podobnie jak wiele innych botnetów, EMOTET umożliwia opiekunom botów instalowanie na komputerach ofiar wszystkiego, co im się podoba. Po zainstalowaniu, botnet działa jako program ładujący złośliwe oprogramowanie, który jego opiekunowie mogą wystawiać na aukcji innym cyberprzestępcom. Dokładnie to, zrobili twórcy EMOTET, sprzedając dostęp do zaatakowanych urządzeń oferentom zewnętrznym, którzy z kolei zainstalowali inne złośliwe programy, takie jak oprogramowanie ransomware. Sposób, w jaki EMOTET został wykorzystany jako platforma instalacyjna do szerokiej dystrybucji wielu rodzajów przestępczego szkodliwego oprogramowania, sprawił, że według Europolu:

było to jedno z najbardziej odpornych i niebezpiecznych zagrożeń swoich czasów.

Co wydarzyło się 27 stycznia 2021 roku?

Jak się bronić przed botnetem EMOTET?

W rzeczywistości, według analityków z WatchGuard, obecnie 97% złośliwego oprogramowania korzysta z pewnego rodzaju technik polimorficznych.

Niektóre są dobrze znane, jak Cryptolocker, a nawet ransomware Wannacry. Ale najważniejszym faktem jest to, że mogą mieć różne stopnie złożoności i szyfrowania w swoim kodzie. Te najbardziej wyrafinowane, takie jak EMOTET, mogą być trudne do wykrycia przez tradycyjne rozwiązania zabezpieczające punkty końcowe. Co więcej, wiele z tych wariantów złośliwego oprogramowania ma wspólny kod źródłowy. Część własnego kodu EMOTET pochodzi z poprzednich wariantów botnetu, w tym z bardzo starego kodu źródłowego Zbota, który wyciekł dawno temu. Krótko mówiąc, botnety często powracają w jakiejś innej formie, a czasami nowe warianty bardzo znanych botnetów, powracają pod postacią pliku będącego zagrożeniem.

Jakich rozwiązań użyć do ochrony?

Aby zabezpieczyć się przed ponownym pojawieniem się botnetu EMOTET i innymi podobnymi atakami, WatchGuard sugeruje zapewnienie pracownikom szkolenia w zakresie identyfikowania wiadomości phishingowych. Możesz także skorzystać z różnych produktów WatchGuard, takich jak DNSWatch lub sieciowe antymalware, aby przynajmniej zniszczyć linki i załączniki znajdujące się w tych e-mailach. Co najważniejsze, potrzebujesz silnej ochrony punktów końcowych. Niezależnie od dodatkowych warstw zabezpieczeń, niektóre zagrożenia trafiają na komputery pracowników. Pakiety pełnej ochrony punktów końcowych (EPP), takie jak Panda Adaptive Defense 360 (AD360), mogą chronić Cię na wiele sposobów. Na przykład musisz zaktualizować swoje systemy operacyjne (OS) i oprogramowanie, aby naprawić luki w zabezpieczeniach. AD360 robi za Ciebie dzięki wbudowanej konsoli Panda Patch Management.

Ponadto Panda Full Encryption minimalizuje narażenie danych na ataki, szyfrując dane punktu końcowego

AD360 posiada wiele warstw identyfikacji i zapobiegania złośliwemu oprogramowaniu, które mogą uniemożliwić nawet unikanie złośliwego oprogramowania, takiego jak EMOTET. Aby to zilustrować, infografika powyżej przedstawia anatomię ataku EMOTET oraz sposób, w jaki Panda Adaptive Defense 360 i jej wielowarstwowe podejście do obrony radzi sobie z tym botnetem i innymi zagrożeniami. Ostatnią linią obrony jest usługa aplikacji Zero-Trust, która pozwala uniknąć wykonywania złośliwego oprogramowania. Każda uruchomiona aplikacja, jest najpierw klasyfikowana przez usługę chmurową, opartą na sztucznej inteligencji. Dlatego mogą działać tylko legalne aplikacje, a złośliwe oprogramowanie jest zawsze blokowane.

Źródło: www.secplicity.org/2021/02/16/is-emotet-really-gone-forever/

Redaktorka Net Complex Blog