Windows LAPS – czym jest i dlaczego powinien zostać wdrożony?

Microsoft Local Administrator Password (Windows LAPS) wspiera zarządzanie hasłem w lokalnym koncie administratora.

Wyzwania lokalnych administratorów haseł

Zarządzanie hasłami lokalnych administratorów na stacjach roboczych i serwerach, nawet w małych środowiskach domenowych, od zawsze nastręczało wiele problemów. Ilość zarządzanych komputerów idzie nie raz w setki albo tysiące! Konta te rzadko używane (najczęściej przy konieczności resetu hasła po zerwaniu zaufania z domeną) posiadały albo identyczne hasło albo zgromadzone były w pliku z hasłami. Utrzymanie go w aktualnym, zgodnym z rzeczywistym stanem było sporym wyzwaniem. Skutkowało to powszechną znajomością wspólnego hasła lub z drugiej strony problemem z szybkim dostępem w przypadku sytuacji awaryjnej.

To jednak tylko wierzchołek góry lodowej.

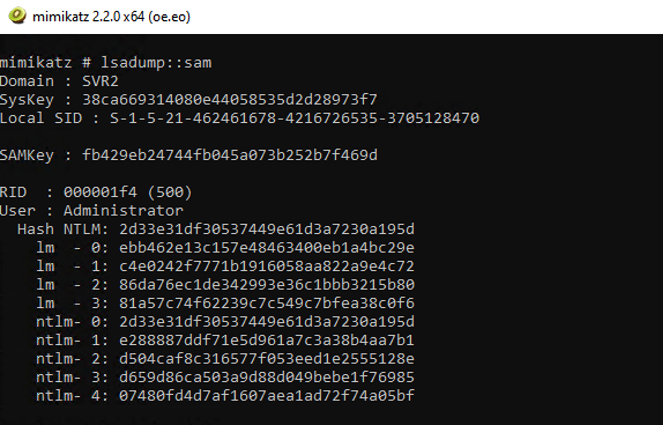

Należy pamiętać, że algorytm hashowania haseł Windows to zaledwie 128-bitowy NTLM, którego ciągłe stosowanie nawet w najnowszych wersjach Windows Microsoft tłumaczy potrzebą kompatybilności wstecznej. Kompromitacja hasła, bądź nawet samego hasha hasła lokalnego administratora przechowywanego w rejestrze i zabezpieczonego kluczem systemowym generowanym przy instalacji Windows, skutkować będzie możliwością przejęcia kontroli nad większością infrastruktury. Hackerzy mogą wykorzystać do tego chociażby atak overpass-the-hash. Niewykluczone są ataki metodą ruchu bocznego (Lateral Movement). Należy pamiętać, że skonfigurowany Windows Defender Credential Guard nie chroni poświadczeń lokalnych użytkowników przechowywanych w bazie SAM, a jedynie zawartość pamięci procesu LSASS.

Rozwiązaniem powyższych kwestii może być Windows LAPS.

Jak działa Windows LAPS?

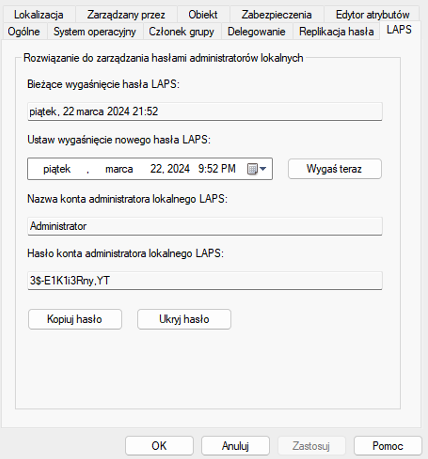

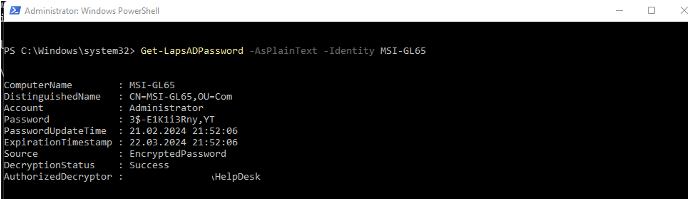

Microsoft Local Administrator Password Solution nie wymaga instalacji dodatkowego oprogramowania, jeśli spełnienia wymagania wersji systemu operacyjnego. W dalszym ciągu dostępny jest tzw. Legacy LAPS, także dla systemów nieco starszych. Konfiguracja Windows LAPS odbywa się za pomocą zasad grupy (GPO), które określają, m.in. minimalną długość i złożoność hasła oraz historię haseł. Idea polega na regularnym rotowaniu losowych haseł o wymuszonym stopniu złożoności i synchronizacji ich z kontami komputerów w usłudze katalogowej Active Directory Domain Services. Ponadto, dostęp do haseł można delegować – członkom wybranych grup zabezpieczeń i to na poziomie poszczególnych jednostek organizacyjnych. Przykładowo tych, w których znajdujące się obiekty kont komputerów należą do granularnego zakresu zarządzania członków tych grup. Nowy Windows LAPS posiada też możliwość dodatkowej warstwy ochrony haseł poprzez ich szyfrowanie. Dotychczas w dedykowanym atrybucie schematu Active Directory, choć chronione uprawnieniami, przechowywano je otwartym tekstem.

Automatyczne zarządzanie i tworzenie kopii zapasowych haseł DSRM

Ciekawą funkcją w nowym Windows LAPS jest także możliwość synchronizowania haseł DSRM na kontrolerach domeny. Każdy administrator, który zmierzył się z trybem przywracania usług katalogowych w trakcie awarii lub podczas operacji przeprowadzania autorytatywnego przywracania obiektów, zetknął się z problemem nieznajomości tego hasła. Najczęściej ustawiane ono jest raz – przy promowaniu serwera do roli kontrolera domeny i pozostaje w niezmienionej (często nieudokumentowanej) formie przez dekadę lub dłużej.

Pomimo że LAPS pozwala na zmianę hasła po każdorazowym użyciu, to dodatkowo jest możliwa automatyzacja tej czynności, gdy wykryte zostanie skorzystanie z zarządzanego LAPSem hasła. Jak wiadomo polityki stają się skuteczne, w momencie, kiedy są wymuszone. To rozwiązanie daje niejako ograniczony czasowo dostęp do hasła.

Nowy LAPS posiada również możliwość synchronizowania haseł z obiektami komputerów, jeśli są one przechowywane w chmurowej wersji usługi katalogowej – Microsoft Entra ID.

Windows LAPS wypada dobrze, choć nie obyło się bez wpadek

Wdrożenie LAPS zdecydowanie ułatwia zarządzanie oraz ochronę haseł lokalnych administratorów i zabezpiecza je przed atakami typu overpass-the-hash. Rozwiązanie wpisuje się w najlepsze praktyki bezpieczeństwa. Administratorzy docenią je też za automatyzację i darmowe wdrożenie. Odpowiednio zaplanowane, skonfigurowane i udokumentowane rozwiązanie zapewnia bezproblemowe działanie w przyszłości.

Jednak, w aktualizacji zabezpieczeń z 11 kwietnia 2023 r. znajdował się błąd, który spowodował problemy z LAPS. Objawiało się to tym, że uruchomienie LAPS na komputerach z zainstalowaną łatką i starszą zasadą LAPS powodowało uszkodzenie zarówno LAPS, jak i starszej wersji oprogramowania LAPS CSE. Problem można naprawić na dwa sposoby:

- Poprzez odinstalowanie Legacy LAPS

- Usuwając wszystkie wartości z klucza rejestru HKLM\Software\Microsoft\Windows\CurrentVersion\LAPS\State.

Microsoft wydał także nową wersję LAPS, która naprawiała ten błąd. Aktualizacja pomoże uniknąć problemów.

To tyle na dziś! Zapraszamy do śledzenia naszego bloga! Wkrótce więcej artykułów z serii o Microsoft LAPS!

Chcesz wiedzieć więcej o Microsoft LAPS?

Redaktorka Net Complex Blog