Zrozum anatomię ataków i bądź zawsze o krok do przodu – firewall

Zapora sieciowa (tzw. firewall) oraz antywirusowa reagują na złośliwe połączenia i kody zaraz po rozpoczęciu ataku. OpenDNS obserwuje infrastrukturę sieciową/internetową przed uruchomieniem ataku i może zapobiec złośliwym połączeniom. Znajomość wszystkich etapów ataku jest kluczem do zrozumienia, jak OpenDNS może wzmocnić istniejące mechanizmy obronne.

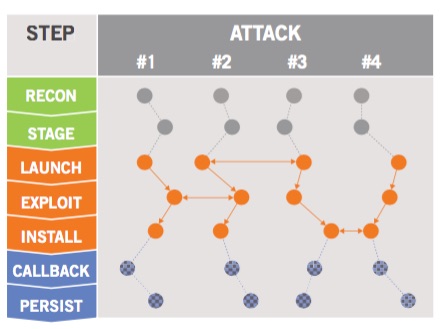

Każdy etap ataku stanowi dla dostawców zabezpieczeń okazję do obserwacji obecności i obrony przed intruzami. Poniżej znajdują się cztery szczegółowo przedstawione ataki, wpisane w siedem etapów.

Oto szczegółowo przedstawiony przebieg ataku:

1. Zwiad (Reacon): wykonywanie wielu czynności rozpoznawczych, by zyskać jak najwięcej wiedzy na temat ofiary.

2. Przygotowywanie scenerii (Stage): Wielokrotnie wykorzystywany (masowy) lub niestandardowy kod zostaje użyty do budowy ładunków. Wielorakie sieci i systemy są wystawiane jako gospodarze (dystrybutorzy) początkowych ładunków, „rozsyłacze” malware’ów czy stają się częścią sieci botnetowej.

3. Uruchomienie (Launch): Różne strony internetowe i techniki e-mailowe zostają wykorzystane do rozpoczęcia ataku.

4. Wykorzystanie (Exploit): Zarówno ataki zero-day, jak i znajomość słabych punktów użytkownika jest wykorzystywane do uśpienia jego czujności – oszukania go.

5. Instalacja (Install): Zazwyczaj “początkowy ładunek” łączy się z innym hostem, aby zainstalować konkretny malware.

6. Komunikacja (Callback): Praktycznie za każdym razem zaatakowany system komunikuje się z serwerem botnetu.

7. Trwanie (Persist): Ostatecznie – wiele technik stosuje powtarzalność etapów od 4 do 7.

Nie trzeba znać wszystkich narzędzi i technik hakerskich. Ważna jest znajomość często powtarzanych kroków, które zbliżają hakera do założonego celu.

„Zaawansowane, kierowane ataki z łatwością omijają tradycyjne zapory sieciowe i oparte na sygnaturach mechanizmy prewencyjne. Wszystkie organizacje powinny przyjąć, że są one w stanie ciągłego zagrożenia, stałego podglądu – z ciągłym fatum kompromitacji“

– Neil MacDonald | Peter Firstbrook

Projektowanie architektur adaptacyjnych zabezpieczeń dla ochrony przed zaawansowanymi atakami

GARTNER

Słowa mądrości:

Kompromitacja zdarza się w kilka sekund. Wyłom zaczyna się kilka minut później i trwa niewykryty przez wiele miesięcy. Działanie w stanie ciągłej kompromitacji może stać się nową rzeczywistością, ale trwającego naruszenia bezpieczeństwa nie możemy zaakceptować.

Twoje wyzwanie: Istniejące zabezpieczenia nie mogą zablokować wszystkich ataków.

Zapora sieciowa i antywirus zatrzymują wiele ataków podczas kilku etapów w łańcuchu “Kill Chain”, ale wzrost liczby i objętości nowych narzędzi i technik ataku pozwala niektórym pozostać ukrytymi od kilku minut do kilku miesięcy.

Zapora sieciowa/Antivirus przegląd ataków

Jeśli nie wiemy, które części są narażone na ataki, włam staje się unikalny i odizolowany od miejsc, które są skompromitowane, a więc które przepuściły atak.

- Zapora sieciowa wie czy IP połączenia sieciowego należy do czarnej listy lub reputacji. Następnie proponujemy wstrzymać się ze zbieraniem i analizą kopii ruchu, do momentu aż atak się zacznie. Wtedy uzyskujemy wiedzę jak infrastruktura wygląda podczas próby ataku.

- Rozwiązania antywirusowe wiedzą czy “hash” pasuje do bazy sygnatur lub heurystyki. Jednak należy poczekać, aż system zostanie wykorzystany do zebrania i przeanalizowania próbki kodu. Wtedy operator/użytkownik zyska wiedzę na temat ładunku, który został użyty do ataku.

“Rzeczywistość jest taka, że żadna technologia zabezpieczająca nie jest wystarczająca. Hakerzy zawsze starają się obejść zabezpieczenia. Dlatego trzeba stale inwestować w ochronę przed najnowszymi zagrożeniami, jak i również przed tymi, z którymi mięliśmy już styczność.”

— Lawrence Pingree (Analityk Gartnera), New York Times, “Tech Security Upstarts Enter Fray”

Nasze rozwiązanie

Zatrzymuj od 50 do 98% więcej ataków niż firewall i program antywirusowy, kierując ruch DNS na OpenDNS.

OpenDNS nie czeka, aż po odpaleniu ataku zainstaluje się malware lub zainfekowane systemy nawiążą połączenia i nauczą jak się bronić przed atakami. Analizując przekrój aktywności internetowej na świecie, stale obserwujemy nowe relacje tworzące się między nazwami domen, adresami IP i autonomicznymi numerami systemu (ASN). Obserwacja ta pozwala nam odkryć, a często przewidzieć, gdzie ataki się pojawią i dzięki temu – zapobiec im.

OpenDNS przegląd ataków

Obserwowanie infrastruktury internetowej/sieciowej, pozwala nam zapobiec przechodzeniu atakującemu do kolejnych kroków, takich jak uruchomienie, instalacja czy nawiązanie połączenia.

- Widzimy, że prefiksy IP (4.2.55.0/24, 23.88.2.0/28, 32.13.31.0/26) trzech ataków są dotyczą infrastruktury internetowej (AS32442).

- Przekierowania sieci lub łącza e-mail używają domen (facebookpic.com, asdfaa.com), które mają rekordy DNS mapowania – z powrotem do wyżej wspomnianych prefiksów IP.

- Wiele połączeń zwrotnych używa domen (123.btt.com, 321.btt.com, 222.btt.com), które mają rekordy DNS mapowania z powrotem do wyżej wspomnianych prefiksów IP

- Ale inne używają połączeń zwrotnych w ruchu (sdfil.ru, y53s.cn, er2ds.us, gmmal.ru, …), który generuje się przez wspólny algorytm. To jest odkryta przez obserwację współpraca w krótkich odstępach czasowych, dopasowywania autorytatywnych nazw serverów lub WHOIS information.used

Twoje wyzwanie:

Dlaczego, mimo wszystko, stosować zapory sieciowe i oprogramowania antywirusowe?

Może pojawić się pytanie: “Czy w takim razie możemy się pozbyć naszej zapory sieciowej i oprogramowania antywirusowego?“. Choć te zabezpieczenia nie zatrzymają każdego ataku, to nadal są przydatne w obronie przed atakami wieloetapowymi. Najlepszym powodem dla którego nie należy ich usuwać jest to, że zagrożenia nigdy nie wygasają, każdy kawałek złośliwego oprogramowania, jakie kiedykolwiek stworzono, wciąż krąży online lub offline po sieci. Rozwiązania z sygnaturami są nadal skuteczne, zapobiegają najbardziej znanym zagrożeniom jakie docierają do nas za pośrednictwem: e-maila, stron internetowych lub pamięci przenośnej. Natomiast zapory sieciowe są skuteczne w obronie zarówno wewnątrz jak i na obwodzie sieci, mogą one wykryć działania “zwiadowcze”, takie jak skanowanie portów lub IP, blokowanie bocznego ruchu segmentującego sieć i egzekwowania list kontroli dostępu.

“Jednym z największych upadków AV jest fakt, że są z natury reaktywne (uwarunkowane); dokładność działania mocno zależy od tego, czy producent już widział zagrożenie w przeszłości. Heurystyka lub analiza behawioralna może czasami zidentyfikować nowe złośliwe oprogramowanie, jednak trzeba pamiętać, że nawet najlepsze silniki nie są jeszcze w stanie złapać wszystkich zagrożeń typu zero-day”.

– Chris Sherman, Prepare For The Post-AV Era

O OpenDNS

OpenDNS zapewnia chmurowo dostarczane bezpieczeństwo sieci – usługę, która blokuje zaawansowane ataki, takie jak złośliwe oprogramowanie, botnety i phishing niezależnie od portu, protokołu czy aplikacji. Nasza predykcyjna (prognozująca) inteligencja wykorzystuje uczenie się. Wszystko po to by zautomatyzować ochronę przed nowymi zagrożeniami, zanim dana organizacja zostanie zaatakowana. OpenDNS chroni wszystkie urządzenia globalnie – bez potrzeby zakupu sprzętu czy instalowania oprogramowania.

Twoje rozwiązanie:

Zrównoważenie inwestycji na posiadane zabezpieczenia oraz inwestowanie w nowe zabezpieczenia.

Oto pomysły, które wykorzystują klienci dla zwolnienia budżetu, by inwestować w nowe zabezpieczenia:

• Strony oparte na licencji Microsoft uprawniają klientów do zabezpieczeń opartych na sygnaturach bez dodatkowych kosztów. Microsoft nie może być numerem jeden w rankingu produktów, ale oferuje dobrą ochronę przed znanymi zagrożeniami. OpenDNS chroni przed znanymi i nowymi zagrożeniami.

• NSS Labs informuje, że dekodowanie SSL pogarsza wydajność sieci o 80%. OpenDNS blokuje złośliwe połączenia HTTPS skierowane na dowolny port lub protokół. Unikając deszyfrowania, przedłuża żywotność urządzenia.

Przetłumaczył i skomponował: Maciej Szlagor

źródło: www.opendns.com

Redaktorka Net Complex Blog