Nowa fala wiadomości phishingowych dostarcza Hancitor’a, malware’a ukrytego w makrach wordowskich dokumentów. Hancitor próbuje wykryć i obejść tradycyjne mechanizmy obronne, przy użyciu wbudowanego kodu DLL wzywa do uruchomienia i pobierania dodatkowych treści. Dodatkowa funkcjonalność jest czymś nietypowym dla złośliwego oprogramowania i może być oznaką postępu jego funkcji.

Złośliwe oprogramowanie ukryte w fakturach

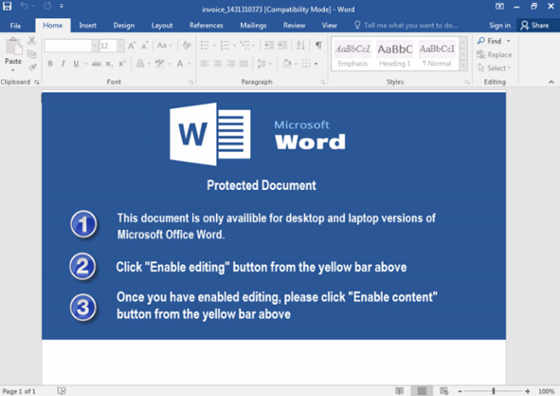

Niedoszła ofiara otrzymała phishingowy e-mail z dokumentem Word o otrzymaniu faktury. Jej program antywirusowy niczego nie wykrył. Po otwarciu maila otrzymała instrukcję podaną w dokumencie, że ten został zabezpieczony i aby go przeczytać, makra muszą być włączone.

Poniższy zrzut ekranu stanowi dobry przykład na to, że napastnicy są coraz sprytniejsi a ich wiadomości – bardziej wiarygodne.

Ostrzegaj użytkowników, aby przed otwarciem analizowali dokumenty faktur dostarczane pocztą elektroniczną. Jeśli otworzą dokument i zobaczą ekran podobny do powyższego, powinni go zamknąć i natychmiast zgłosić incydent.

Ostrzegaj użytkowników, aby przed otwarciem analizowali dokumenty faktur dostarczane pocztą elektroniczną. Jeśli otworzą dokument i zobaczą ekran podobny do powyższego, powinni go zamknąć i natychmiast zgłosić incydent.

Poprzez włączenie makr użytkownik przypadkowo uwolnił złośliwe oprogramowanie, ukryte w dokumencie Word’a, dając mu przyzwolenie na rozpoczęcie ataku. Dodatkowa analiza pozwala zidentyfikować malware jako Hancitor, który wydaje się, przeżywa obecnie odrodzenie (naukowcy z Proofpoint, Barkly, Minerwy i Palo Alto).

Załadunkiem tej fali Hancitora są: Pony i Vawtrak (trojany mające na celu kradzież poufnych informacji, haseł i/lub uwierzytelnień), ale ten załadunek można w banalny sposób zmienić. I pewnie się zmieni – to tak samo prawdopodobne jak to, że może nadejść kolejna fala ransomware typu Locky lub Zepto a nawet nowego szczepu złośliwego oprogramowania.

Ważne jest, aby posługiwać się rozwiązaniem, które jest w stanie rozpoznać próbę zachowania Hancitor jako szkodliwe i nie ma dla niego znaczenia, co jest dodatkową ładownością. Atak zostaje zatrzymany na początku, zanim złośliwe oprogramowanie zdąży narobić więcej szkód.

W produktach opierających się wyłącznie na wykrywaniu po sygnaturach jedynym sposobem, w jaki można zatrzymać atak, jest sprawdzenie czy podpis malware’a lub ewentualnego szkodliwego oprogramowania odpowiada istniejącym sygnaturom. Całość sprowadza się do tego, jak szybko nowe sygnatury są tworzone i wdrażane (a codziennie zgłaszane są setki tysięcy wariantów szkodliwego oprogramowania).

Analiza

Ten malware robi dwie rzeczy, które są dość często niezwykłe dla tego typu zagrożeń :

- Wykorzystuje 2-stopniowy plik wykonywalny, osadzony bezpośrednio w dokumencie programu Word. Niezwykłe jest to, że większość złośliwych oprogramowań ma jeden cel: dostać się do serwera C2, pobrać i uruchomić dodatkowy malware, który ma głębsze funkcjonalności (np. w przypadku ransomware – plik wykonywalny, który faktycznie szyfruje pliki). Jedyną rzeczą, która sprawia, że najnowsza wersja Hancitor wyróżnia się na tle innych jest to, że jego plik jest już dołączony jako dwuskładnikowy obiekt bezpośrednio w dokumencie programu Word. Jest to plik, który odpytuje serwer C2. W zależności jakie wskaźniki otrzyma, dostaje się do dwóch dodatkowych lokalizacji (plik exe i jeden DLL), z których pobiera pliki i wykonuje dalsze ruchy.

- Bezpośrednio ładuje i wykonuje połączenia w DLL. W przeciwieństwie do większości złośliwych oprogramowań, tutaj spotykamy korzystanie z biblioteki Visual Basic oraz bezpośredni dostęp do systemu operacyjnego.

Innymi słowy: Ta próbka Hancitor wykorzystuje bardziej zaawansowany proces ładowania niż przeciętny makro malware. Jest zaprojektowany, aby działać “trochę inaczej” by zbić z tropu tradycyjne narzędzia bezpieczeństwa.

Co można zrobić, aby chronić siebie?

Atakowanie przez złośliwe oprogramowanie jest na porządku dziennym. Zwykle występuje w dużych kampaniach phishingowych, które ukierunkowane są na wielu użytkowników organizacji. Istnieją cztery główne etapy, na których można podjąć działania w celu zminimalizowania zagrożenia:

Edukacja użytkowników

Użytkownicy są ostatnią i najlepszą linią obrony. Praca z użytkownikami, pomoc w rozpoznaniu złośliwych e-maili i prób phishingu to tworzenie kultury zaufania przy raportowaniu incydentów bezpieczeństwa, bez strachu przed karą.

Endpoint Protection

Standardowe AV to podstawa, ale ochrona behawioralna, która wykrywa nowe (nieznane) złośliwe oprogramowanie. Firmy, które twierdzą, że stosują obie metody ochrony, zwykle faworyzują jedno podejście kosztem drugiego. Wybór różnych dostawców to dobra strategia.

Filtrowanie poczty

Odfiltrowanie złośliwych e-maili zanim dotrą do użytkowników końcowych tylko teoretycznie jest dobrym posunięciem. Włączenie bramy filtrowania jak SPF / DKIM / DMARC obniży ilość spamu oraz uchroni przed szkodliwymi e-mailami.

W zależności od wielkości firmy i budżetu być może warto rozważyć bramę email/dostawcę, który może odfiltrować niektóre załączniki (np. Lastline, FireEye, IronPort), albo współpracować z dostawcą, który może zrobić to za Ciebie (np. Google Apps i Microsoft Exchange Hosted 365).

Monitorowanie zdarzeń

Monitorowanie nowych zdarzeń na końcówkach (tj. nowych procesów) oraz zdarzeń sieciowych. Wiedza, kto co kliknął może być cenna podczas reagowania na incydenty.

Jak zawsze, warstwowa ochrona jest najlepsza, ale odpowiednie narzędzia, edukacja i zachowania mogą chronić organizację przed tego typu zagrożeniami.

Skomponowała i tłumaczyła: Magda Zuziak

źródło: www.blog.barkly.com

Redaktorka Net Complex Blog