Nowe możliwości botneta Mozi

Z najnowszych ustaleń wynika, że Mozi, botnet (P2P), znany z atakowania urządzeń IoT, zyskał nowe możliwości. Pozwalają mu one na przetrwanie w bramach sieciowych produkowanych przez Netgear, Huawei i ZTE.

“Bramy sieciowe są szczególnym celem, są idealnie dla początkowych punktów dostępowych do sieci korporacyjnych” – wypowiedź badaczy z Microsoft Security Threat Intelligence Center, Sekcji 52 w Azure Defender for IoT.

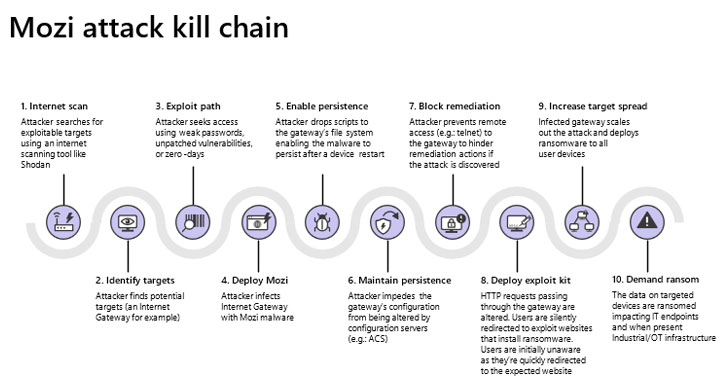

“Infekując routery, mogą przeprowadzać ataki typu man-in-the-middle (MITM) poprzez HTTP hijacking i DNS spoofing. Po to by zainfekować punkty końcowe, a następnie wdrożyć ransomware lub zaaplikować inny złośliwy plik w obiektach OT”.

O Mozim po raz pierwszy pojawiły się informacje w Netlab 360 w grudniu 2019 r. Dotyczą one historii infekowania routerów oraz cyfrowych rejestratorów wideo. Wszystko po to by botnet IoT, mógł być wykorzystany do przeprowadzania ataków DDoS, eksfiltracji danych i wykonywania szkodliwego działania. Botneta opracowano na podstawie kodu źródłowego kilku znanych rodzin złośliwego oprogramowania, mowa tutaj o: Gafgyt, Mirai i IoT Reaper.

Mozi rozprzestrzenia się przy wykorzystaniu zazwyczaj słabych i łatwych haseł telnetowych, jak i również przez niezałatane luki w zabezpieczeniach IoT. Złośliwe oprogramowanie komunikuje się za pomocą bardzo podobnej do BitTorrenta rozproszonej tablicy haseł (DHT). Wszystko po to by zapisać informacje kontaktowe innych węzłów w botnecie. Takiego samego mechanizmu używają klienci P2P wymieniający się plikami. Zaatakowane już urządzenia słuchają poleceń z węzłów i próbują nadal infekować podatności.

Najnowsze badania zespołu Microsoftu – botnet IoT Mozi

Badania, które przeprowadził zespół Microsoftu ds. bezpieczeństwa IoT wykazały, że złośliwe oprogramowanie “podejmuje konkretne działania by zwiększyć swoje szanse na przetrwanie. Nawet po ponownym uruchomieniu lub innej próbie, która zakłócałaby jego działania przez inne niechciane oprogramowanie lub osoby mogące zareagować”. Mowa tutaj także o osiąganiu trwałości na urządzeniach docelowych i blokowaniu portów TCP (23, 2323, 7547, 35000, 50023 i 58000), które wykorzystywane są do uzyskiwania zdalnego dostępu.

Ciekawe jest to, że Mozi został wzbogacony o obsługę nowych komend, które umożliwiają złośliwemu oprogramowaniu przechwytywanie sesji HTTP oraz spoofing DNS w celu przekierowania ruchu do domeny kontrolowanej przez atakującego.Firmom i użytkownikom korzystającym z routerów Netgear, Huawei i ZTE rekomenduje się zabezpieczenie urządzeń za pomocą silnych haseł i zaktualizowanie ich do najnowszego firmware.

“Jeżeli zastosujemy się do rekomendacji zmniejszymy ogólną powierzchnię, liczbę ataków. Co więcej, uniemożliwimy korzystanie z nowo odkrytych technik persistence i innych exploitów” – Microsoft.

Źródło: https://thehackernews.com/2021/08/mozi-iot-botnet-now-also-targets.html.