Czy możemy ufać naszym przeglądarkom internetowym, nawet jeśli adres zaczyna się od “https”? Niestety są bezradne w przypadku nowego ataku BitB, który podszywa się pod wyskakujące okienka SSO. Wyłudza w ten sposób dane uwierzytelniające do Google’a, Facebooka, kont Microsoftu i innych.

Nad łóżkiem każdego internauty powinno być wypisane złotymi zgłoskami “sprawdzaj, czy URL strony zawiera https”. Niestety unikanie witryn phishingowych nie jest tak proste. W rzeczywistości nie jest już wyznacznikiem stuprocentowego bezpieczeństwa. Biorąc pod uwagę takie zjawiska, jak ataki homograficzne (polegają na zamianie podobnie wyglądających znaków w celu utworzenia nowych, identycznie wyglądających, ale złośliwych adresów URL). Także DNS hijacking, przesyłający do serwera fałszywej informacji kojarzącej nazwę domeny z nowym adresem IP.

Teraz istnieje jeszcze jeden sposób na podstępne nakłonienie celów do podania poufnych informacji przez niewidoczne “gołym okiem” zagrożenie. Nowatorska technika phishingu, opisana w zeszłym tygodniu przez testera penetracyjnego i badacza bezpieczeństwa, posługującego się pseudonimem mr.d0x, nosi nazwę ataku typu przeglądarka w przeglądarce (BitB).

Czym jest BitB

Nowatorska metoda wykorzystuje opcje logowania jednokrotnego (ang. single sign-on, SSO) osadzonych na stronach internetowych, które wyświetlają wyskakujące okienka w celu uwierzytelnienia, takie jak „Zaloguj się przez Google”, Facebook, Apple lub Microsoft.

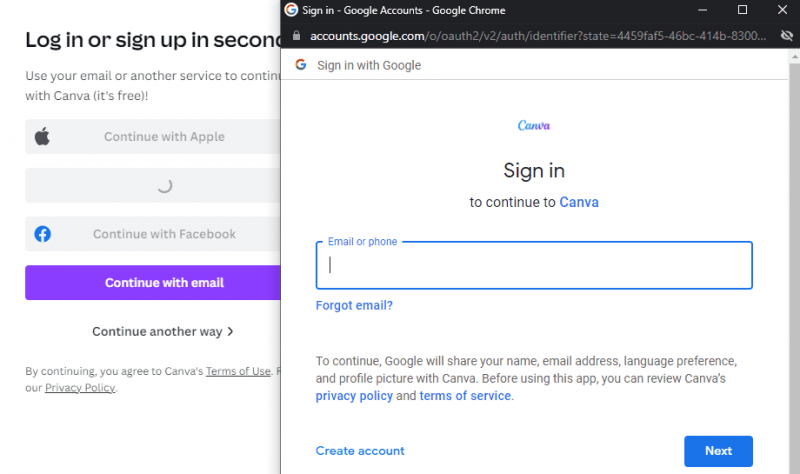

Badacz użył serwisu Canva jako przykładu. W pokazanym poniżej oknie logowania do serwisu Canva wyskakujące okienko prosi użytkowników o uwierzytelnienie za pośrednictwem konta Google.

Łatwe do sfabrykowania okienka

Obecnie wyskakujące okienka SSO to rutynowy sposób uwierzytelniania podczas logowania.

Jednak według postu mr.d0x, całkowite sfabrykowanie własnej wersji wyskakującego okienka jest bardzo proste: wystarczy podstawowy kod HTML/CSS, powiedział badacz. Symulują okno przeglądarki w przeglądarce, podszywają się pod legalną domenę i umożliwia przeprowadzanie przekonujących ataków phishingowych. „Połącz projekt okna z ramką iframe przekierowujący na złośliwy serwer hostujący stronę phishingową i masz w zasadzie stronę nie do odróżnienia od oryginału” – napisał mr.d0x. Raport zawierał obraz, dołączony poniżej, który pokazuje fałszywe okno logowania do platformy obok prawdziwego okna.

„Niewiele osób zauważyłoby różnice między nimi” — czytamy w raporcie.

JavaScript może sprawić, że okno pojawi się po kliknięciu linku lub podczas ładowania strony. Co więcej, JQuery – mogą pomóc sprawić, że okno będzie wyglądać atrakcyjnie pod względem wizualnym… lub przynajmniej zachowywać się w zbliżony sposób do oryginału, jak pokazano w poniższym GIFie dostarczonym w demo mr.d0x.p

Kolejna łatwa do oszukania ochrona bezpieczeństwa

Atak BitB może zmylić nawet tych, którzy wykorzystują sztuczkę polegającą na najechaniu kursorem na adres URL, aby dowiedzieć się, czy jest poprawny. “Jeśli dozwolony jest JavaScript, zabezpieczenie staje się nieskuteczne.”

W artykule opisano, jak ogólnie wygląda HTML linku tak jak w tym przykładzie:

<a href=”https://gmail.com”>Google</a>

„Jeśli dodane zostanie zdarzenie onclick, które zwraca wartość false, najechanie kursorem na link będzie nadal wyświetlać witrynę w atrybucie href, ale po kliknięciu linku atrybut href jest ignorowany” – wyjaśnił badacz.

„Możemy wykorzystać tę wiedzę, aby wyskakujące okienko wyglądało bardziej realistycznie” – powiedzieli.

Przedstawił także tę wizualnie niewykrywalną sztuczkę HTML:

<a href=”https://gmail.com” onclick=”return launchWindow();”>Google</a>

function launchWindow(){

// Launch the fake authentication window

return false; // This will make sure the href attribute is ignored

}

Jeszcze więcej powodów dla MFA

W ten sposób technika ataku BitB podważa starą maksymę, że adres URL “https” jest zawsze godny zaufania, tak samo, jak test hover-over-it.

“Nowy wariant może mocno namieszać w świecie cyberbezpieczeństwa i ochrony przed phishingiem” – podsumowuje badacz.

Co prawda, aby wyświetlić złośliwe okno popup, użytkownik docelowy nadal musi trafić na stronę internetową podmiotu stanowiącego zagrożenie. Ale kiedy już mucha znajdzie się w sieci pająka, nie ma nic niepokojącego, co mogłoby sprawić, że będzie się wahał przed przekazaniem danych uwierzytelniających SSO.

“Po wylądowaniu na stronie należącej do atakującego, użytkownik będzie spokojny i wpisze swoje dane uwierzytelniające na stronie, która wydaje się oryginalną witryną (ponieważ tak mówi godny zaufania adres URL)” – napisał mr.d0x.

Istnieją jednak inne kontrole bezpieczeństwa, które atak BitB musiałby pokonać. Mianowicie te, które nie opierają się na omylności ludzkich gałek ocznych. Na przykład mało prawdopodobne byłoby, żeby menedżer haseł wypełniłyby automatycznie fałszywe okienko BitB, ponieważ oprogramowanie nie wykryje go jako prawdziwego okno przeglądarki.

Lucas Budman, Dyrektor generalny firmy TruU zajmującej się zarządzaniem tożsamością pracowników bez haseł. W przypadku tych ataków to tylko kwestia czasu, zanim ludzie przekażą swoje hasła niewłaściwej osobie. Tym samym zwiększając zapotrzebowanie na uwierzytelnianie wieloskładnikowe (MFA).

„Dopóki używana jest nazwa użytkownika/hasło, nawet w przypadku 2FA, pracownik wciąż jest całkowicie podatny na takie ataki” – powiedział w e-mailu. „Ponieważ źli aktorzy stają się coraz bardziej wyrafinowani w swoich atakach. Przejście na MFA bez hasła jest teraz bardziej pożądane niż kiedykolwiek. Wyeliminuj wektor ataku, eliminując hasło za pomocą MFA bez hasła”. Na przykład GitHub wykonał ruch na tym froncie w maju 2021 roku. Kiedy dodał obsługę kluczy bezpieczeństwa FIDO2 dla Git przez SSH, aby odeprzeć przechwycenie konta i kontynuować swój plan zwiększania bezpieczeństwa.

Przenośne breloki FIDO2 są używane do uwierzytelniania SSH w celu zabezpieczenia operacji Git. Zapobiegają nieszczęściu, które rozwija się, gdy klucze prywatne przypadkowo zostaną zgubione lub skradzione. Gdy złośliwe oprogramowanie próbuje zainicjować żądania bez zgody użytkownika.

Źródło: https://mrd0x.com/browser-in-the-browser-phishing-attack/