Ransomware Azov, a raczej nowy, bardzo destrukcyjny wiper atakuje. Jest on dystrybuowany przede wszystkim za pośrednictwem pirackiego oprogramowania, generatorów kluczy oraz adware. Co więcej, operatorzy stojący za dystrybucją wipera wrabiają w jego powstanie polską hakerkę – Hasherezade. O udział w stworzeniu Azova oskarżani są także inni badacze cyberbezpieczeństwa powiązani z serwisem branżowym BleepingComputer.

Kto odpowiada za ransomware Azov?

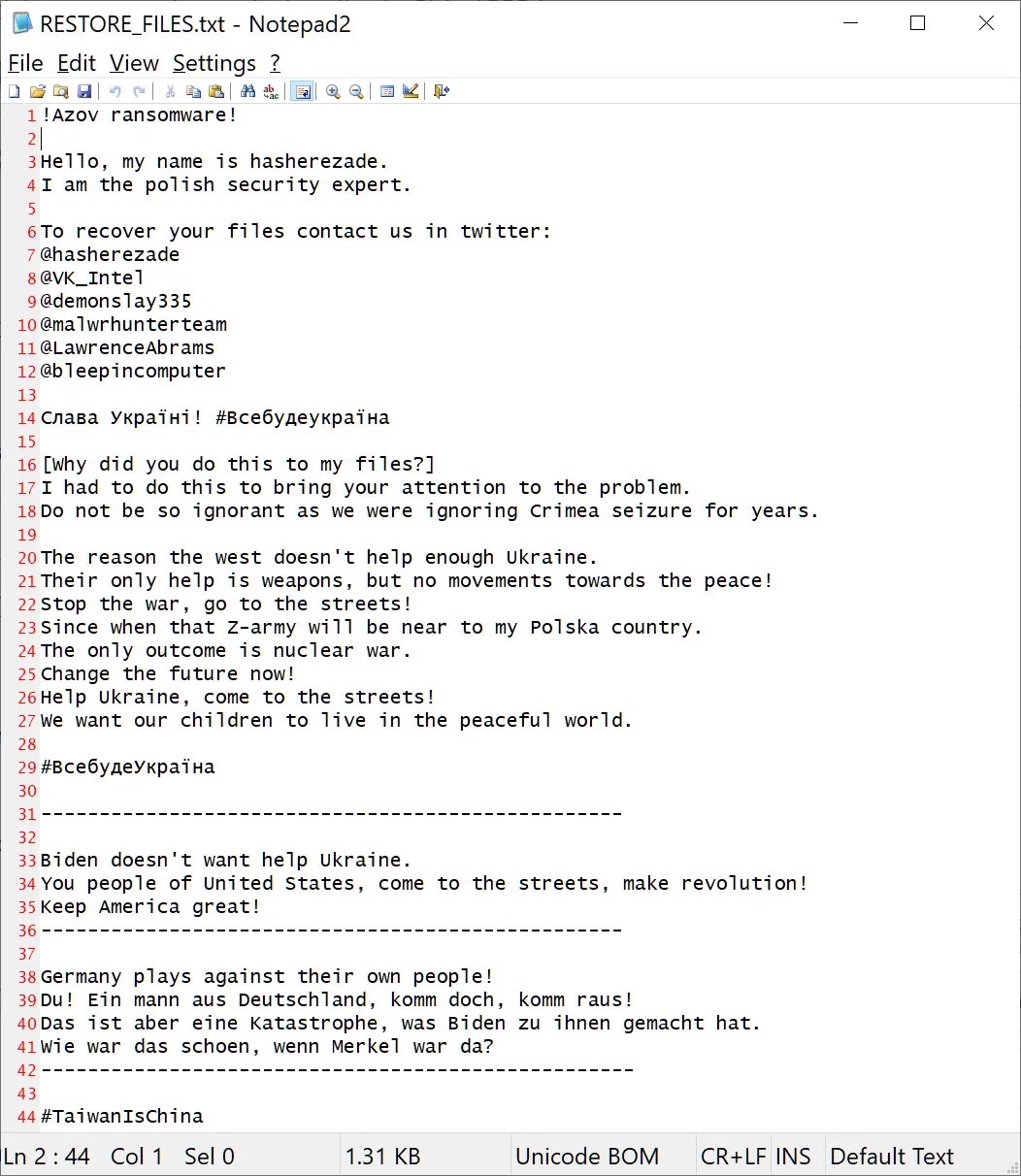

Notatka wyświetlająca się po zaszyfrowaniu danych przez ransomware zawiera informację o tym, że działania te są wyrazem protestu przeciwko zajęciu Krymu przez Rosję. Dodatkowo autorzy zaznaczają w pliku, iż kraje zachodnie nie robią wystarczająco dużo, by wspomóc Ukrainę w walce z napastnikiem.

Nie jest wiadome, kto stoi za operacją, jednak z całą pewnością można stwierdzić, iż nie są to osoby, na które wskazuje komunikat. Zarówno redaktor serwisu BleepingComputer – Lawrence Abrams, jak i hakerka Hasherezade stanowczo zaprzeczyli oskarżeniom o udział w operacji. Jak można przeczytać w notatce, cyberprzestępcy stojący za oprogramowaniem działają w ramach wsparcia dla Ukrainy. Okazuje się jednak, że wśród ofiar znalazła się także firma z Ukrainy, co zmniejsza prawdopodobieństwo, że za ataki odpowiada organizacja proukraińska.

Wobec braku możliwości kontaktu z operatorami celem zapłacenia okupu, oprogramowania zasadniczo nie powinno traktować się jak ransomware, a raczej niszczycielski data wiper.

Diabelski wiper

Działanie Azova opiera się na nadpisywaniu danych plików śmieciami, czyniąc je bezużytecznymi. Nadpisania są cykliczne — wiper nadpisuje 666 bajtów danych, następnie pozostawia kolejne 666 nietknięte itd. Liczba 666 jest powszechnie kojarzona z diabłem, co daje wrażenie, że operatorzy mają naprawdę złowrogie zamiary. Aby wyrządzić jeszcze więcej szkód, Azov backdooruje wszelkie 64-bitowe pliki wykonywalne znajdujące się w zainfekowanym systemie. Oznacza to, że za każdym razem, gdy zainfekowany plik wykonywalny zostanie uruchomiony, backdoor inicjuje działanie wipera, który rozpoczyna szyfrowanie danych. Jedyne pliki wykonywalne pomijane przy procesie backdoorowania to te, których ścieżki plików nie zawierają następujących ciągów znaków:

:\Windows

\ProgramData\

\cache2\entries

\Low\Content.IE5\

\User Data\Default\Cache\

Documents and Settings

\All Users,

Innymi słowy, uruchomienie pozornie niegroźnego programu mogło spowodować zniszczenie wszystkich danych znajdujących się na maszynie ofiary.

Co ciekawe, złośliwe oprogramowanie było wyposażone w wyzwalacz czasowy. Ten powodował, że oprogramowanie pozostawało na maszynie ofiary uśpione do 27 października 2022 roku, do godziny 10:14:30 UTC. Po tym czasie wiper automatycznie rozpoczynał niszczenie plików. Sugeruje to, że całą akcję zaplanowano z dużym wyprzedzeniem.

Ze względu na wykorzystanie bota SmokeLoader do dystrybucji Azova, ten prawdopodobnie instaluje się wraz z innym złośliwym oprogramowaniem, np. kradnącym hasła RedLine Stealerem. Wobec tego badacze zalecają ofiarom pełną reinstalację systemu Windows, a także zresetowanie haseł.

Motywy operatorów oprogramowania pozostają niejasne, lecz teorii nie brakuje. Niektórzy badacze są zdania, że Azov jest przykrywką dla innej działalności cyberprzestępczej, inni zaś, że motywem jest trollowanie społeczności cybersecurity.

Redaktorka Net Complex Blog