Google blokuje 7 popularnych aplikacji w Sklepie Play. To szpiegujące aplikacje na Androida, zwane stalkerware, czyli takie, które proszą użytkownika o bardzo wiele uprawnień. W konsekwencji wykorzystują to, aby śledzić każdy krok użytkownika. Mogą podsłuchiwać, podglądać za pomocą kamery, przeglądać zdjęcia, czytać SMS-y a także uzyskać dostęp do innych urządzeń, z którymi połączony jest Twój smartfon.

Użytkownik może się nawet nie zorientować – aplikacje stalkerware wyglądają jak te, które służą poprawie bezpieczeństwa, np. obserwacja pracowników lub dzieci. Google zablokował i usunął 7 podejrzanych o szpiegowanie popularnych aplikacji ze Sklepu Playa, a są to m.in. FaceApp oraz typu Tracker.

Szpiegujące aplikacje i złośliwe oprogramowanie na Androida

Natomiast 26 marca firma Symantec znalazła 11 złośliwych aplikacji na Androida, które udawały, że monitorują sytuację pandemii Covid-19. Programy te powstały po 20 marca, kiedy Covid-19 rozprzestrzeniał się szczególnie we Włoszech i to tam były głównie kierowane. Mimo to, szkodliwe aplikacje atakowały też urządzenia w Stanach Zjednoczonych i we Francji.

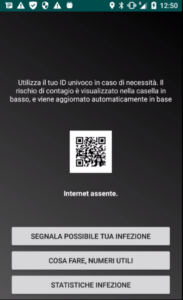

Tak wygląda na ekranie użytkownika

Wszystkie 11 wykrytych złośliwych aplikacji zostało poprawionych i przepakowanych do legalnej wersji “SM_Covid19”, która ma oceniać ryzyko zakażenia popularnym wirusem. Przepakowane aplikacje zachowały wiele oryginalnych funkcji ale tam również “wstrzyknięto” Metasploit, co pozwalało na odwrotne połączenie TCP i szpiegowanie użytkownika, dostęp do wiadomości SMS, kontaktów, a nawet zrzuty ekranu urządzenia.

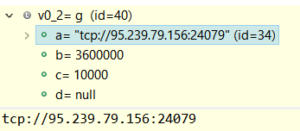

Do złośliwego oprogramowania dodano także złośliwy moduł, który mógł pobrać dowolną zawartość z serwerów atakujących. Hakerzy mogli wykonać ten sam atak na wszystkich użytkowników jednocześnie oraz wykorzystać wszystkie zainfekowane urządzenia do stworzenia botnetu służącego do ‘distributed denial of service’ (DDoS). Taka zdolność oznacza, że mogli wykorzystać urządzenia ofiary do kopania kryptowalut, uruchomienia ransomware lub infostealer. [RYS.2]

Po odszyfrowaniu aplikacji udało nam się znaleźć adres IP serwera kontrolnego (znajdował się we Włoszech) oraz drugiego adresu IP serwera [87.19.73.8]

Źródło: https://symantec-enterprise-blogs.security.com/blogs/threat-intelligence/android-apps-coronavirus-covid19-malicious; https://pomorska.pl/pojawilo-sie-ostrzezenie-google-masz-te-aplikacje-w-swoim-telefonie-zobacz-i-koniecznie-je-odinstaluj-4052020-r/ga/c12-14300799/zd/37507187

Redaktorka Net Complex Blog