Trojan infekuje pliki, może samoczynnie powielać się i rozprzestrzeniać poprzez dołączenie np. do innego programu. Obejmuje strategię, w której hakerzy wprowadzają dowolną liczbę zagrożeń od ramsomwara po aplikacje szpiegujące. Można wyróżnić kilka rodzajów: backdoory, oprogramowania szpiegujące, trojany zombie, downloadery, dialery. Gdy nasze urządzenie zostanie zainfekowane najlepszym sposobem czyszczenia i przywracania poprzedniego stanu jest użycie bardzo dobrej jakości narzędzia antywirusowego. Trojany to nie tylko problem, który dotyczy laptopów i komputerów stacjonarnych, ponieważ mogą zainfekować także urządzenia mobilne.

Metody rozprzestrzeniania się tego typu infekcji:

- odwiedzanie niezaufanych stron internetowych

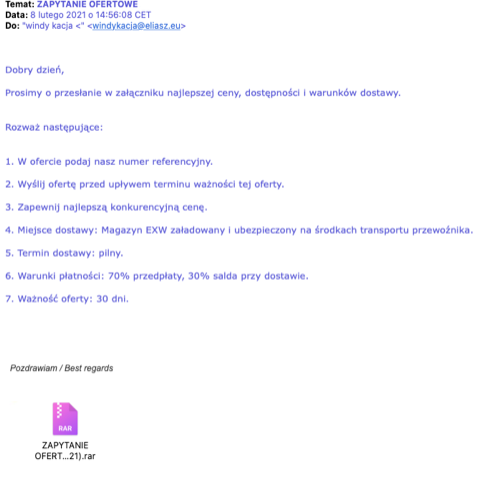

- otwieranie zainfekowanych załączników

- pobieranie nieznanych bezpłatnych programów

- pobieranie nielegalnych aplikacji

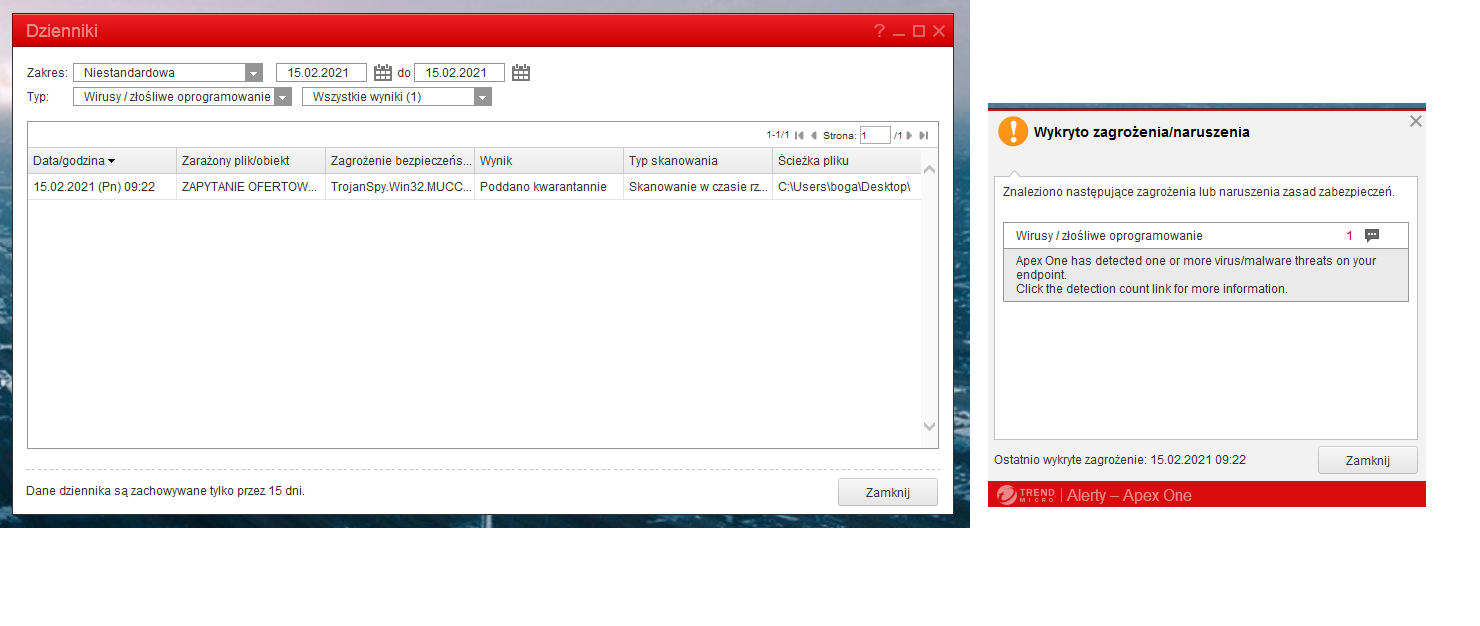

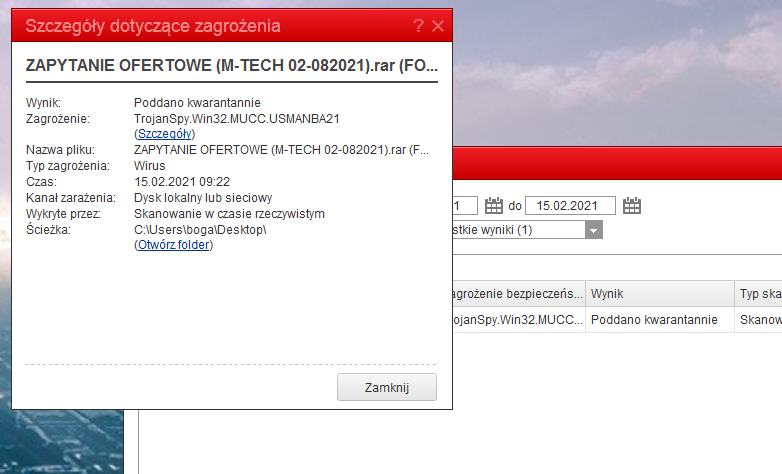

Trojan – blokada i poddanie kwarantannie dzięki Trend Micro

Przykładowy e-mail z trojanem, jaki do nas dotarł:

Jak ochronić się przed trojanem i innymi zagrożeniami? Więcej o Apex One – Endpoint Security

Apex One zapewnia zautomatyzowaną, inteligentną, kompleksową ochronę.

Dzięki automatyzacji można z powodzeniem wykryć potencjalne zagrożenie, ransomware oraz ataki bez plikowe. Połącznie nowoczesnych technik różnych generacji jest istotne, ponieważ pozwala na dostosowanie odpowiedniej ochrony Endpointów. Kolejnym elementem jest inteligencja, która korzysta z zaawansowanych narzędzi takich jak EDR, integracji SIEM czy zestawu API. Ten segment uprawnia do wykonywania skorelowanych badań zagrożeń pomiędzy warstwami wykraczającymi poza punkt końcowy. Zdecydowanie usprawnia on pracę specjalistów ds. bezpieczeństwa z pomocą MDR (usłudze wykrywania i reagowania). Kompleksowa ochrona zostaje zapewniona w ramach jednego agenta, dlatego wykorzystuje się regułę: wdrażanie-reagowanie-badanie zdarzeń. Kluczowe są tutaj opcje SaaS jak i również lokale wdrożenia.

Techniki wykrywania:

- machine learning (przed uruchomieniem i w trakcie działania)

- wykrywanie zaawansowanych zagrożeń (ataki bez plikowe, living off the land, ransomware)

- techniki niwelujące szum (np. dodawanie do list bezpiecznych aplikacji w każdej warstwie by ograniczyć fałszywe alarmy)

- właściwa ochrona przed skryptami, ransomwarem, wstrzykiwaniem kodu, atakami na pamięć lub przeglądarkę dzięki analizie behawioralnej

Apex One Vulnerability Protection

Vulnerability Protection wykorzystuje system działający po stronie hostów HIPS, aby móc wirtualnie łatać znane i nieznane luki w zabezpieczeniach, do momentu udostępnienia lub wdrożenia poprawki.

- rozpoznanie słabych punktów przy pomocy CVE, MS-ID, stopnia zagrożenia

- wykorzystanie badań branżowych nad lukami

- ograniczenie czasu przywracania sprawności po przestoju

- rozszerzenie ochrony przede wszystkim dla najważniejszych platform oraz urządzeń wirtualnych

- eliminowanie ryzyka przy ochronie luk w zabezpieczeniach (wirtualne łatanie luk, wykorzystanie badań naukowych)

Vision One

Wykorzystanie zaawansowanych technik oraz funkcji XDR.

- poszukiwanie wskaźników ataków (Indicators of Attack, IOA), określenie zamiarów atakujących w czasie rzeczywistym

- telemetria pod kątem oznak naruszeń bezpieczeństwa (IoC)

- interaktywny diagram analizy głównych przyczyn (lepsza reakcja, zawężanie przyczyn, reagowanie, izolowanie, zamykanie, aktualizacja)

- możliwości badania kilku wektorów infekcji poprzez zależności zdarzeń z punktów końcowych, poczty, chmury, sieci, serwerów

Zabezpieczenie danych wrażliwych

Ochrona danych wrażliwych w sieci i poza nią dla maksymalnej kontroli dzięki Endpoint Encryption.

- ochrona urządzeń, aplikacji, różnych typów urządzeń

- przestrzeganie przepisów i regulacji np. RODO

- ochrona danych – szyfrowanie dysku, folderów, plików, nośników

- klucze szyfrowania Microsoft, BitLocker, Apple, FileVault

Kontrola aplikacji i monitoring

Trend Micro Apex One Application Control:

- blokowanie uruchomień złośliwego oprogramowania przy wykorzystaniu blokad, bezpiecznych list, zablokowanych aplikacji z możliwością konfiguracji

- ograniczenie nakładu pracy i zarządzania w związku z dynamicznymi zasadami, funkcjami kategoryzacji aplikacji a także analizą reputacji Trend Micro

- utrzymywanie aktualnej bazy danych zdarzeń

TrendConnect

Aplikacja dostarcza na bieżąco informacji dotyczących zagrożeń, informacji produktowych.

- sprawdzenie stanu wdrożenia

- dostosowanie wdrożeń do najlepszych praktyk

- odbieranie informacji przede wszystkim o nowych zagrożeniach, lukach, poprawkach

Jak to działa?

Warstwy poszczególnych funkcji: wykrywania, badań, reagowania przy ochronie punktów końcowych na każdym etapie.

Zapraszamy do kontaktu. Poznaj propozycje rozwiązań i skorzystaj ze wsparcia: kontakt

Źródło: https://www.trendmicro.com/pl_pl/business/products/user-protection/sps/endpoint.html?gclid=Cj0KCQiA962BBhCzARIsAIpWEL2huiV27Yb3dCAEgkSVQRoDe4r2qyTu3v1-upr4OSd-Xs3GyvJAqJwaAsgJEALw_wcB