Krytyczna podatność w urządzeniach UTM Fortigate

W systemie FortiOS wykryto dwie nowe podatności. Pierwszą z nich jest możliwość zmiany hasła dowolnemu użytkownikowi jak i również dostęp do wszystkich haseł w plaintext. Możliwość pobrania danych logowania jest mocno niepokojąca.

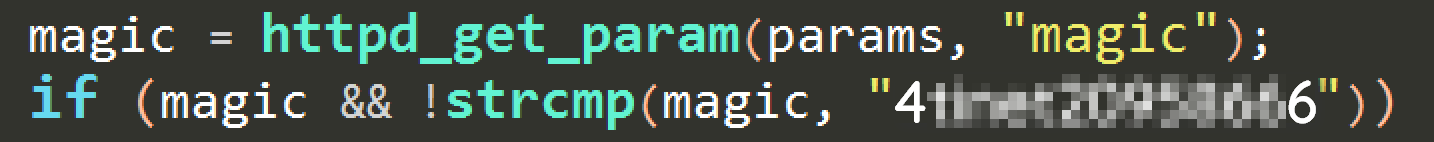

Szczególnie, że jest to możliwe bez uwierzytelnienia. Wystarczy znajomość ciągu znaków w kodzie firmware’u FortiOS w etc/appWeb/appweb.pass. To samo hasło ustawiono dla wszystkich urządzeń FortiCamera. Wykorzystanie parametru magic przez atakującego kończy się pełną kompromitacją systemu.

Ponadto istnieje możliwość uzyskania dostępu do roota dzięki wykorzystaniu podatności heap overflow. Konieczność uwierzytelnienia może być pominięta dzięki wykorzystaniu pierwszej luki.

Podatność FortiOS wymaga aktualizacji

Wspomniane podatności załatano w nowych wersjach firmware’u czyli w FortiOS 5.4.11, 5.69, 6.0.5 i 6.2.0. Wnioskując, jeżeli jesteś użytkownikiem rozwiązań Fortinet, powinieneś jak najszybciej zainstalować aktualizacje dostępne na stronie producenta.

Informację opublikował portal Devcore Security Consulting. Jak zauważają eksperci tej instytucji zajmującej się testami penetracyjnymi, SSL VPN stają się najbardziej popularnym rozwiązaniem site-to-site VPN. Dzieje się tak z uwagi na łatwość użytkowania i kompatybilność z większością środowisk sieciowych. W efekcie skutki podatności na tym polu są bezpośrednim zagrożeniem dla niemal 75% przedsiębiorstw. Do tej pory narzędzia FortiGate oraz Pulse Secure uchodziły za najbardziej bezpieczne. Testy penetracyjne wykazały, że oba rozwiązania posiadają szereg poważnych podatności. Demo ataku dostępne jest na stronie devco.re.

Testy penetracyjne dotyczyły nie tylko UTM fortigate. Efekt próby zhakowania Pulse Secure zostaną opublikowane na blogu Devcore już niebawem. Zdaniem autorów wyniki są jeszcze bardziej spektakularne.

Źródła:

Sekurak.pl

Cybersecurity-help.cz

Devco.re

Redaktorka Net Complex Blog

One thought on “Uwaga na podatność w UTM-ach Fortigate”

Paweł 17 października 2019 at 20:54

Jedna drobna uwaga :). Technologia SSL VPN znajduje zastosowanie wyłącznie do realizacji połączeń “remote access – client-to-site” a więc w przypadku gdy pracownik wykorzystując swojego laptopa sięga do zasobów/aplikacji firmowych. Do realizacji połączeń site-to-site, np. między oddziałami firmy, wykorzystuje się wyłącznie technologię IPSec.

I kolejna uwaga: wykryta podatność w urządzeniach Fortigate ma miejsce jedynie w przypadku realizacji połączenia zdalnego w technologii “web portal” a więc nie w pełnym trybie tunelowym. Jest zdecydowanie rzadziej stosowana bo co prawda nie wymaga instalowania na laptopie dedykowanego oprogramowania – tzw klienta ssl vpn, ale też możliwe jest wtedy korzystanie z bardzo ograniczonej liczby aplikacji i protokołów np. ssh, telne, http, https, rdp.