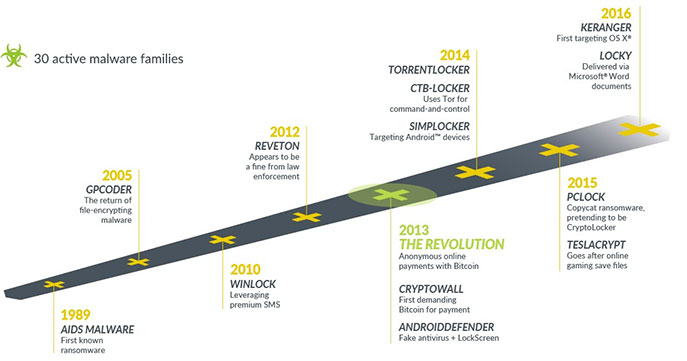

Typosquatting to metoda szeroko stosowana wśród cyberprzestępców. Polega ona na rejestrowaniu adresów internetowych łudząco podobnych do adresu URL strony docelowej. Całe oszustwo opiera się na stosowaniu w adresie prostych błędów literowych celem zmylenia użytkowników i ściągnięcia ich na złośliwą witrynę. Podrobione witryny zazwyczaj są mniej lub bardziej wiernym odwzorowaniem oryginału, zatem użytkownik często nie orientuje się, że znajduje się na niewłaściwej stronie. Aby trafić na taką witrynę, często wystarczy błędnie wpisać docelowy adres URL w pasku przeglądarki. Ponadto wiele ofiar jest kierowanych na tego typu strony za pośrednictwem wiadomości phishingowych.

Serwis Bleeping Computer poinformował o trwającej kampanii typosquattingowej wykorzystującej ponad 200 fałszywych domen. Na ten moment wiadome jest, że cyberprzestępcy podszywają się w ten sposób pod 27 marek. Celem tego działania jest infekowanie systemów Windows i Android złośliwym oprogramowaniem, w tym trojanem bankowym ERMAC.

Typosquatting a użytkownicy Androida

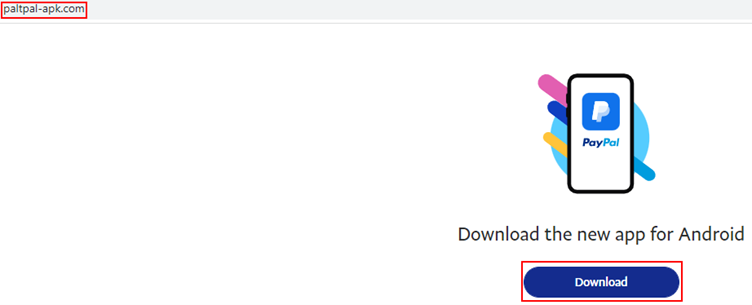

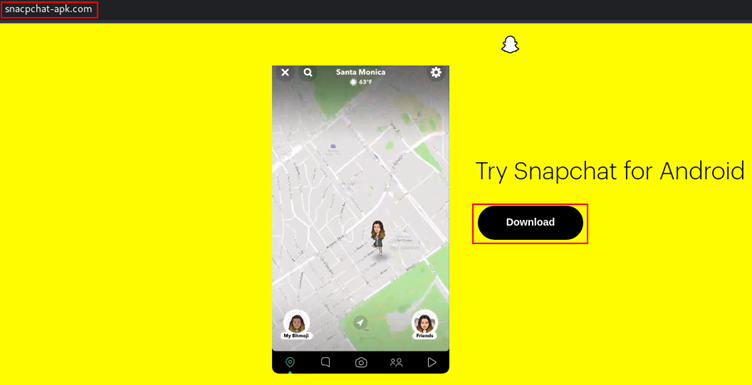

Organizacja Cyble Research & Intelligence Labs (CRIL) opublikowała raport dotyczący kampanii, w której cyberprzestępcy podszywają się m.in. pod Portfel Google, PayPal, Google Play czy Snapchat.

Inne domeny wykorzystywane w opisywanej kampanii to m.in.: “payce-google[.]com” – witryna podszywająca się pod Portfel Google, “vidmates-app[.]com”, która udaje VidMate czy “tlktok-apk[.]link” – witryna podszywająca się pod stronę pobierania aplikacji TikTok.

Na powyższych przykładach doskonale widać, że typosquatting bazuje na ludzkim błędzie. Fałszywe witryny rejestrowane są z zastosowaniem bardzo prostych błędów, często niezauważalnych na pierwszy rzut oka. We wszystkich tych przypadkach próba pobrania legalnego oprogramowania kończy się pobraniem pakietu APK zawierającego trojana bankowego ERMAC.

Zagrożeni również użytkownicy Windowsa

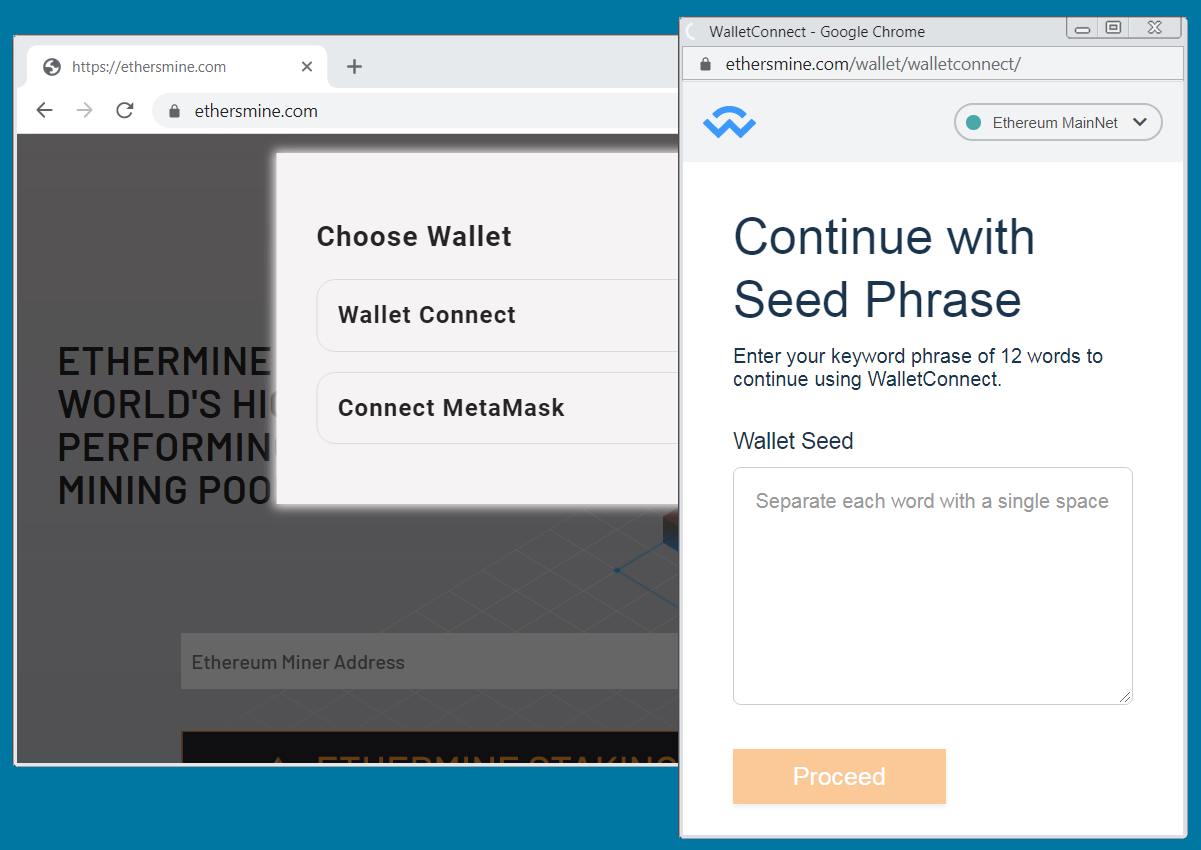

Podczas gdy raport Cyble skupiony jest na złośliwym oprogramowaniu na Androida, Bleeping Computer odkrył znacznie większą kampanię typosquattingu pochodzącą od tych samych operatorów. Kampania wymierzona w użytkowników systemu Windows skupia się wokół ponad 90 witryn podszywających się pod co najmniej 27 popularnych marek. Także i w tym przypadku celem cyberprzestępców jest dystrybucja malware, a ponadto kradzież poświadczeń (np. fraz seed przypisanych do portfeli kryptowalutowych).

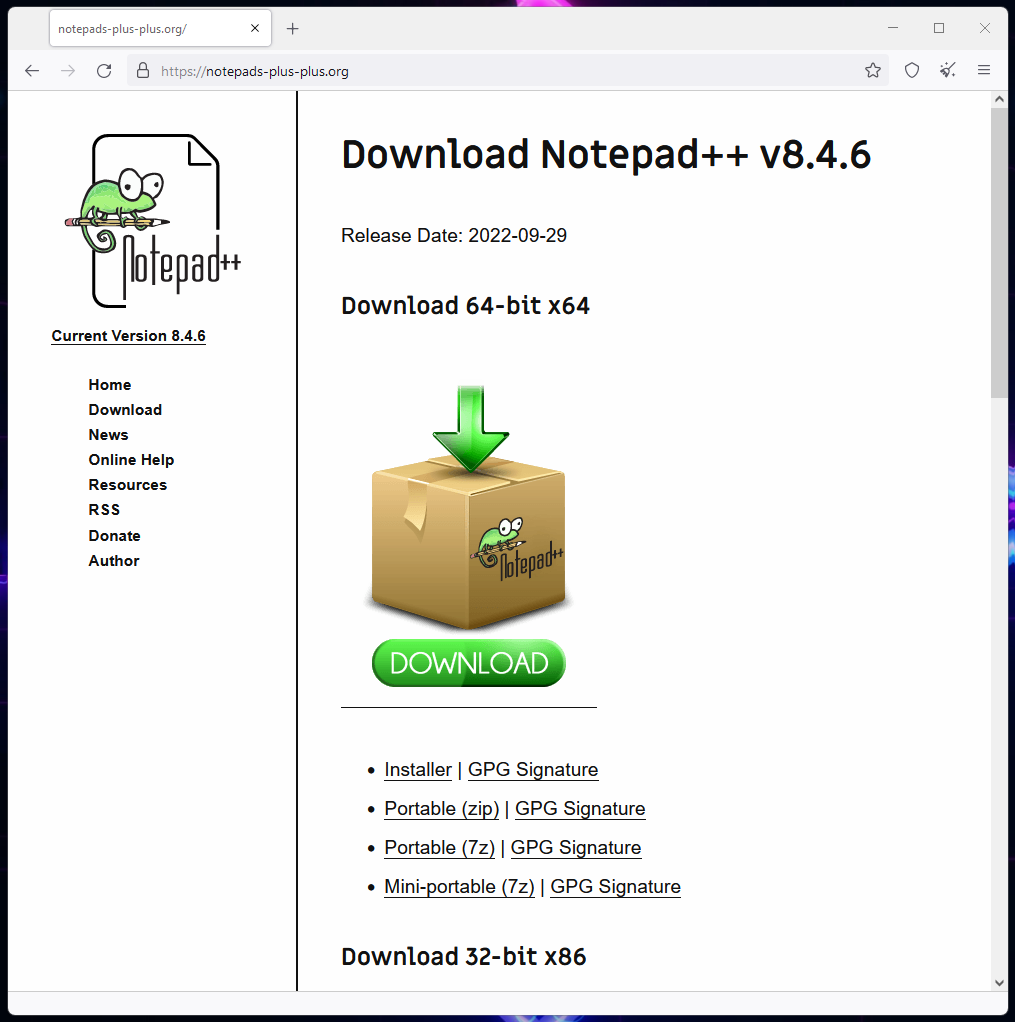

Ciekawym przykładem może być strona “notepads-plus-plus[.]org”, czyli prawie idealna podróbka witryny umożliwiającej pobranie popularnego edytora. W tym przypadku podróbka od oryginału różni się jedną literą. Próba pobrania Notepada++ z zainfekowanej strony skutkuje instalacją malware Vidar Stealer. Na marginesie, rozmiar pobieranego pliku celowo jest powiększony do 700 MB, aby uniknąć wykrycia.

Z kolei inna, odkryta przez serwis witryna podszywa się pod Project Tor używając domeny “tocrproject[.]com”. W tym przypadku, zamiast oczekiwanej przeglądarki TOR, możemy pobrać co najwyżej keyloggera Agent Tesla. Część przeanalizowanych przez Bleeping Computer witryn atakuje dodatkowo portfele kryptowalutowe oraz przypisane do nich frazy seed.

Podsumowanie

Przeglądarki takie jak Google Chrome czy Microsoft Edge posiadają wbudowaną opcję ochrony przed literówkami w adresie URL. Jak donosi jednak serwis Bleeping Computer, przeglądarki nie blokowały żadnej testowanej domeny. Aby zatem uchronić się przed tego typu zagrożeniami, najlepiej odwiedzać docelowe witryny po wcześniejszym wyszukaniu ich w wyszukiwarce. Należy jednak pamiętać, że reklamy w wynikach wyszukiwania również mogą prowadzić pod złośliwy adres… To jednak temat na inną historię. 😉

Źródło: Bleeping Computer

Redaktorka Net Complex Blog