…czyli co powinieneś wiedzieć przed wymianą swojego obecnego rozwiązania antywirusowego.

Każdego roku tysiące ataków jest skutecznie wymierzanych w organizacje różnej wielkości. Wiele jednak z tych ofiar stosowała zabezpieczenia punktów końcowych. W rzeczywistości, adaptacja programów AV jest praktycznie uniwersalna, dlaczego więc tyle ataków kończy się sukcesem?

W większości przypadków napastnicy oczekują, że ich cele będą działać w pewnej określonej formie i dostosowali swoje narzędzia, techniki i procedury (TTP), aby uniknąć wykrycia. Od zaciemniania złośliwego oprogramowania po użycie legalnych aplikacji, czy też kradzież danych poświadczających – możliwości obejścia tradycyjnej ochrony są ogromne. Musimy mieć na uwadze, że konwencjonalny program antywirusowy, który koncentruje się głównie na wykrywaniu i zapobieganiu znanemu złośliwemu oprogramowaniu jest słabo wyposażony, aby poradzić sobie z nową generacją szybko ewoluujących zagrożeń.

Poniżej dajemy kilka wskazówek, które warto mieć na uwadze przy wymianie aktualnego rozwiązania antywirusowego, lub planowaniu całkiem nowego zakupu dla ochrony organizacji.

Rozważ krytyczne elementy

Bez konkretnych kryteriów, łatwo jest się pogubić na rozległym i mylącym rynku zabezpieczeń końcowych. Aby uniknąć pułapki, najpierw zastanów się dlaczego rozważasz zmianę. Większość klientów zdaje sobie sprawę, że ich obecna ochrona jest po prostu nieskuteczna lub obniża wydajność użytkowników. Dlatego dla większości organizacji celem wymiany AV na inne rozwiązanie, jest uzyskanie lepszej ochrony i wydajności.

Fokus na ochronie i wydajności

Aby odczuć znaczącą zmianę, kryteria do podjęcia decyzji powinny obejmować skuteczną ochronę i wydajność. Istnieje jednak jeszcze jedno ważne kryterium – time-to-value.

Time-to-value, to czas wymagany do uzyskania wartości z rozwiązania. Bezpośrednio odzwierciedla to, jak proste jest pełne wdrożenie rozwiązania. To kluczowa kwestia – rozwiązanie zapewniające lepszą wydajność i ochronę, nie będzie przydatne jeśli jego wdrożenie zajmie czas liczony w latach.

Kryteria decyzyjne powinny opierać się na trzech prostych pojęciach:

- ulepszenie ochrony – o ile lepiej będzie chronić?

- ulepszenie wydajności – o ile lżejszy będzie?

- time-to-value – jack szybko i łatwo można go wdrożyć aby osiągnąć pełną funkcjonalność?

Zmiana antywirusa – kiedy zacząć ja planować?

Jednym z ograniczeń, które możesz napotkać podczas wymiany obecnego rozwiązania jest czas. Wiele organizacji rozpoczyna ten proces zbyt późno, aż w końcu znajduje się w terminie wyznaczonym przez datę odnowienia.

Zacznij wcześniej, aby uniknąć tej pułapki i działania pod presją czasu. Im więcej punktów końcowych posiadasz, tym szybciej powinieneś zacząć. Procesy usuwania i wdrażania przy dużej ilości komputerów trwają zazwyczaj dłużej.

Jak oceniać i sprawdzać rozwiązania antywirusowe?

Obecnie na rynku jest około 100 rozwiązań zabezpieczających punkty końcowe. Nie są jednak sobie równe – na papierze mogą wyglądać podobnie, tworząc mentlik w głowie kupującego. Ponadto producenci mogą stosować zróżnicowane podejście, utrudniając porównanie 1:1. Dlatego tak ważna jest dogłębna ocena, oto jej trzy kluczowe elementy:

- jasno zdefiniuj swoje cele, to ułatwi Ci poruszanie się po opisach produktów i zrozumienie używanego w nich żargonu

- wykorzystaj wiele źródeł informacji i różnych metod, aby uzyskać pełny i dokładny obraz rozwiązań, które rozważasz

- wypróbuj rozwiązanie, które bierzesz pod uwagę w swoim własnym środowisku, aby potwierdzić, że są dobrze dopasowane i mogą wywiązać się ze swoich obietnic (często na stronie producenta lub sprzedawcy znajdziesz darmowe wersje próbne)

Jak ocenić i zmierzyć skuteczność ochrony?

Pomiar skuteczności tradycyjnego antywirusa był prostym procesem. Wystarczyło uruchomić kolekcję próbek wirusów i chwilę potestować. Pojawienie się współczesnych, wyrafinowanych zagrożeń sprawiło, że ta metodologia jest niewystarczająca ze względu na to, że cybreprzestępcy nie zawsze używają złośliwego oprogramowania. Zamiast tego wykorzystują exploity, kradzież poświadczeń lub narzędzi będących częścią systemu operacyjnego, np. PowerShell.

Mimo, że mierzenie skuteczności w zwalczaniu szkodliwego oprogramowania jest dobrym początkiem, nie wystarczy aby ocenić rzeczywistą skuteczność. Przed oceną rozwiązania nowej generacji, warto poświęcić trochę czasu na badania nad metodologią, z której chcesz skorzystać.

Zdolność zapobiegania złośliwemu oprogramowaniu

Rozwiązanie chroniące punkty końcowe musi przynajmniej blokować znane złośliwe oprogramowanie. I chociaż ochrona rozwiązuje tylko część problemu, niezwykle ważne jest, aby Twoje oprogramowanie było w stanie wyeliminować ataki typu commodity i zmniejszyć obciążenie innych technologii bezpieczeństwa.

Możliwość zapobiegania nieznanemu złośliwemu oprogramowaniu lub zero-day

Agresorzy nieustannie opracowują nowe techniki omijania ochrony. Powszechną techniką jest modyfikowanie lub przekształcanie znanego szkodliwego oprogramowania a atak typu zero-day, dla którego nie istnieją żadne pasujące sygnatury. Aby to osiągnąć, atakujący używają narzędzi takich jak pakery – dzięki temu zaciemniają prawdziwą sygnaturę malware’ów.

Skuteczne rozwiązanie antywirusowe musi doskonale wykrywać znane szkodliwe oprogramowania, ale także być w stanie zapobiec tym nieznanym.

Możliwość ochrony w całym kontinuum ataku

Ważne jest, aby ocenić, co może zdziałać rozwiązanie w przypadku, gdy atak wymknie się spod kontroli. Aby uniknąć naruszenia, oprogramowanie musi śledzić zdarzenia występujące w punkcie końcowym, aby automatycznie wykryć i zablokować rozwijany atak. Dodatkowo zdolność ta umożliwia zespołom odpowiedzialnym za bezpieczeństwo wykonywanie retrospektywnych wyszukań do celów dochodzenia.

Zdolność ochrony punktów końcowych niezależnie od tego, gdzie się znajdują

Powinieneś szukać takiego rozwiązania, które ochroni punkty końcowe niezależnie od tego, gdzie się znajdują lub czy są online/offline.

Poziom ochrony antywirusów – jak go zmierzyć?

Popularnym sposobem oceny rozwiązania jest testowanie, jednak różne testy mogą dawać różne wyniki. Produkt, który świeci w jednym teście, może znaleźć się w pobliżu dna w innym zestawieniu. Dzieje się tak dlatego, że wyniki są w dużym stopniu zależne od metodologii, konfiguracji ocenianych produktów oraz narzędzi używanych do oceny.

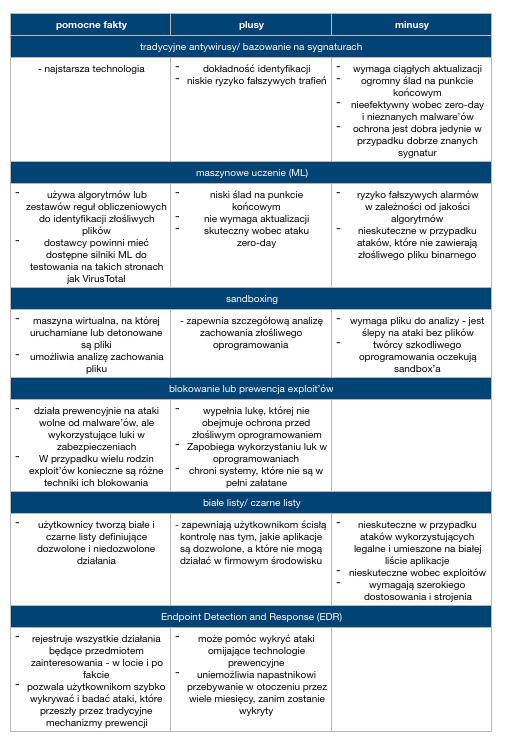

Zrozumienie technologii zabezpieczeń i ich znaczenia

Zrozumienie istniejących technologii ochrony może być przydatne podczas pomiaru i porównywania rozwiązań. Poniżej znajdują się zalety i wady powszechnie stosowanych technologii.

Zewnętrzne, niezależne testy antywirusów

Niezależne testowanie jest ważne, aby potwierdzić to, co mówią o swoim produkcie producenci. Powinieneś upewnić się, że zastosowane metodologie są spójne i przejrzyste. Pozwoli to na zrozumienie wyników i uniknięcie podejmowania decyzji tylko na jednej podstawie.

Raporty analityków branżowych obejmują wyniki badań rynku i produktów, aby pomóc klientom w podjęciu decyzji. Mogą być użyteczne i dostarczać dogłębnych analiz i porównań produktów.

Ochrona – pytania, które musisz sobie zadać

- Jakie technologie wykorzystuje rozwiązanie, aby zapobiegać złośliwemu oprogramowaniu?

- W jaki sposób rozwiązanie chroni przed nieznanym zagrożeniem lub typu zero-day?

- W jaki sposób wykrywa ataki, które nie wykorzystują złośliwego oprogramowania, np. PowerShell, WMI lub skradzionych danych uwierzytelniających?

- W jaki sposób rozwiązanie chroni punkty końcowe, które nie są online?

- Czy rozwiązanie zapobiega exploitom? W jaki sposób?

- Jeśli punkt końcowy został naruszony przed zainstalowaniem rozwiązania, w jaki sposób oprogramowanie może teraz pomóc?

- W jaki sposób rozwiązanie chroni na każdym etapie ataku?

Wpis został stworzony na podstawie raportu firmy CrowdStrike

Redaktorka Net Complex Blog